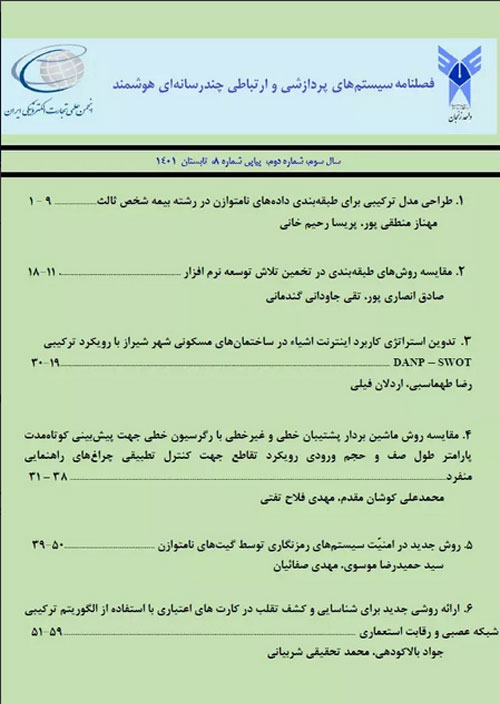

فهرست مطالب

نشریه سیستم های پردازشی و ارتباطی چند رسانه ای هوشمند

سال سوم شماره 2 (پیاپی 8، تابستان 1401)

- تاریخ انتشار: 1401/06/01

- تعداد عناوین: 6

-

-

صفحات 1-9بخش عمده پورتفوی صنعت بیمه کشور ایران را رشته بیمه اجباری مسیولیت مدنی دارندگان وسایل نقلیه موتوری زمینی در مقابل اشخاص ثالث، تشکیل داده است. توانایی پیش بینی وقوع و یا عدم وقوع خسارت به ویژه خسارت های جانی نه تنها برای شرکت های بیمه بلکه برای تصمیم گیرندگان در حوزه های افزایش امنیت جاده ها اهمیت بسیاری دارد. به منظور پیش بینی برچسب وقوع یا عدم وقوع خسارت از روش های طبقه بندی استفاده می شود که در واقع یک مساله طبقه بندی نامتوازن است. این نامتوازن بودن شدید، ناشی از ماهیت کسب و کار بیمه است. نامتوازن بودن داده های صنعت بیمه باعث ایجاد چالش های بسیاری در تجزیه و تحلیل داده های مربوطه می شود. در این پژوهش، ما به طبقه بندی داده های نامتوازن بیمه شخص ثالث در یک شرکت بیمه معتبر می پردازیم. در این راستا دو روش ترکیبی برای رفع مشکل نامتوازن بودن داده ها براساس 5 مدل پایه گاوسین بیز، بردارهای پشتیبان، لجستیک رگرسیون، درخت تصمیم، نزدیکترین همسایگی به منظور طبقه بندی موثرتر داده های مربوطه ارایه می شود. نتایج بدست آمده نشان می دهد که مدل های ترکیبی ارایه شده بهتر از سایر الگوریتم های داده کاوی برای داده های مربوطه جواب می دهند و استفاده از درخت تصمیم در تجمیع مدل های پایه برای ساخت مدل ترکیبی نتایج بهتری نسبت به رای گیری ساده مدل ها ارایه می کند. همچنین ابر پارامتر تعداد مدل های لازم در رای گیری بر اساس استراتژی شرکت قابل تنظیم است. تعداد ویژگی های ثبت شده از بیمه نامه ها در شرکت های بیمه محدود است با تکمیل این ویژگی ها به ویژه اضافه شدن سوابق رانندگی و سایر ویژگی های فردی می توان به مدل بهتری دست یافت.کلیدواژگان: مدل ترکیبی، داده های نا متوازن، داده کاوی، بیمه شخص ثالث

-

صفحات 11-18نادرست بودن تخمین هزینه نرم افزار یکی از دلایل مهم ناامیدی متخصصان نرم افزار و محققان تخمین هزینه بوده است و علیرغم تلاش های فراوانی که برای بهبود آن انجام شده است اما هنوز هم دقت تخمین پایین است. عدم تجزیه و تحلیل مناسب در ابتدای شروع به کار پروژه و همچنین عدم به روز آن در حین انجام پروژه یکی از مهم ترین دلایل شکست پروژه ها محسوب می شود. اگر چه زمانی که یک پروژه ها بسته می شوند، بازخورد های آن ایجاد می شود، اما اگر تخمین ها و واقعیات ثبت شده با پروژه انجام شده به طور کامل مطابقت نداشته باشند، آنگاه نمی توان انتظار تخمین دقیقی را داشت. بنابراین جمع آورده داده های پروژه بر اساس ویژگی های مشخص امری ضروری است و در اینجاست که می توان به نقش پررنگ پروژه های انجام شده در گذشته و مجموعه داده هایی که می توان با استفاده از آنها ایجاد نمود پی برد. در این مطالعه سعی بر این است که به بررسی نقش روش های مختلف طبقه بندی در تخمین تلاش نرم افزار بپردازیم.کلیدواژگان: تخمین تلاش نرم افزار، داده کاوی، یادگیری ماشین، طبقه بندی، مهندسی نرم افزار

-

صفحات 19-30در این پژوهش با استفاده از رویکرد ترکیبی DANP - SWOT به تدوین استراتژی های کاربرد اینترنت اشیاء در ساختمان های مسکونی شهر شیراز پرداخته شد. لیستی از عوامل 21 گانه در چهار خوشه قوت، ضعف، فرصت و تهدید بر اساس مرور ادبیات تدوین شد. با در اختیار داشتن امتیازها و ترسیم نمودار SPACE نقاط قوت پژوهش از نقاط ضعف آن برتر بودند و فرصت های پیش رو از تهدیدهای محیطی برتر بودند و لذا به موقعیت استراتژیک تهاجمی (SO) رسیدیم و در نهایت 9 استراتژی تهاجمی برای کاربرد اینترنت اشیاء در ساختمان های مسکونی شهر شیراز تبیین شد. همچنین بر اساس امتیازهای استخراج شده بر اساس رویکرد ترکیبی DANP - SWOT ، عوامل کیفیت سطح زندگی، توسعه پایدار و کاهش هزینه از مهم ترین عوامل خوشه قوت بودند. عوامل کمبود دانش و امنیت حریم خصوصی از مهم ترین عوامل خوشه ضعف بودند. عوامل تقاضا و رشد اقتصادی از مهم ترین عوامل خوشه فرصت بودند و در نهایت عوامل چالش فرهنگی، قوانین و استاندارد از مهم ترین عوامل خوشه تهدید بودند. با مشخص شدن اولویت عوامل پژوهش، پیشنهادهایی برای آموزش، آگاهی بخشی برای مصرف کنندگان نهایی و راه حل هایی نظیر تسهیلات بانکی و معافیت های مالیاتی در جهت استانداردسازی و تسهیل قوانین برای تشویق افراد برای استفاده از اینترنت اشیاء در خانه های مسکونی مطرح شد.کلیدواژگان: اینترنت اشیاء، خانه هوشمند، تدوین استراتژی، روش تصمیم گیری DANP، مدل استراتژیک SWOT

-

صفحات 31-38

این مطالعه به منظور توسعه سیستم های کنترل چراغ راهنمایی با رویکرد تطبیقی جهت کنترل بهتر ترافیک در تقاطعات صورت گرفته است. در این رویکرد اگر از داده های پیش بینی شده مربوط به سیکل های آینده به منظور بهینه سازی زمانبندی استفاده گردد، باعث کنترل ترافیک در موارد پیش بینی نشده و مدیریت آن قبل از رسیدن به سیکل مورد نظر می شود. در این راستا از روش رگرسیون بردار پشتیبان به صورت خطی و غیرخطی برای پیش بینی پارامتر طول صف و حجم ورودی به یک رویکرد به عنوان دو متغیر اصلی مورد نیاز در فرآیند کنترل تطبیقی استفاده شد. برای داشتن داده کافی جهت ایجاد چنین مدلی به آماربرداری از دو تقاطع شهر یزد و شبیه سازی آن ها در نرم افزار شبیه ساز ایمسان پرداخته شد. سپس این تقاطع ها برای شرایط موجود کالیبره و اعتبارسنجی گردیدند. نتایج دقت پیش بینی به روش های پیشنهادی استخراج شده و با روش رگرسیون خطی مقایسه گردید. نتایج نشان دادند که رگرسیون بردار پشتیبان به صورت غیرخطی دارای عملکرد بهتری نسبت به هر دوی مدل پیشنهادی در حالت خطی و رگرسیون خطی است. دو روش رگرسیون بردار پشتیبان به صورت خطی و رگرسیون خطی عملکردی مشابه نشان دادند.

کلیدواژگان: پیش بینی ترافیک، چراغ راهنمایی تطبیقی، رگرسیون بردار پشتیبان، طول صف، حجم ورودی به رویکرد تقاطع -

صفحات 39-50امروزه اشتراک اطلاعات و انتقال ایمن آن بین سیستمهای مختلف الکترونیکی ضروری شدهاست. یکی از چالشهای مهم در این زمینه حملات کانال جانبی میباشد که با استفاده از تکنیکهای موجود سعی در بدست آوردن کلید رمزنگاری دارند. هدف از این پژوهش ارایه طرح جدیدی برای مقاوم سازی الگوریتم های رمزنگاری می باشد. در این طرح با به هم زدن توان مصرفی توسط دو عامل ارتقاء گیت های کلیدی و تزریق تصادفی تاخیر در اجرای بخش های مختلف از الگوریتم استاندارد رمزنگاری پیشرفتهAES ، میزان مقاومت این سامانه در مقابل حملات تفاضلی توان DPA افزایش یافته است. برای اصلاح گیت XOR از مدلی استفاده شده است که با وجود توان متغیر در زمانهای مختلف عملکردی ثابت و منطقی دارد. ترکیب گیت فوق با تاخیرهای تصادفی که توسط PLL در ناحیه گذرا ساخته می شود، مقاومت سیستم را بیشتر بهبود داده است. طرح فوق در تکنولوژی 65nm پیاده شده و نتایج حاصل از شبیه سازی در مقابل حملات تفاضلی توان نتایج قابل قبولی را نشان داده است. این طرح تنها هزینه سربار 33 درصد در فضای اشغالی و 25 درصد در توان مصرفی را به دنبال داشته است، و تنها سرعت عملکرد 3 درصد کم شده است در حالی که مقاومت تقریبا دو برابر شده است.کلیدواژگان: استاندارد رمزنگاری پیشرفته، حملات تفاضلی توان، اندازه گیری توان، حلقه فاز قفل شده، گیت

-

صفحات 51-62مقاله حاضر با مدل سازی ریاضی، فرآیند اجتماعی-سیاسی الگوریتم رقابت استعماری را در جهت ارایه یک الگوریتم قوی و کارا در حوزه بهینه سازی تشخیص به کارگرفته است. دراین الگو از الگوریتم بهینه سازی برای یادگیری یک ساختار شبکه عصبی استفاده شده است. شبکه عصبی مورد استفاده در حل مسیله طبقه بندی دیتاهای بانکی به کار رفته است و اعمال الگوریتم رقابت استعماری به مسیله یادگیری شبکه عصبی طبقه بندی کننده نیز روش مطرح شده در کار است. ساختار ترکیبی و پلکانی مدل- مبتنی بر الگوی هوشمند سازی - بر اساس ساختار ارتقای سیستم پیشنهادی عمل می کند . در این پژوهش تشخیص تقلب در کارت های اعتباری با هدف شناسایی نرخ تقلب، بالا بردن دقت و اعمال کمترین نرخ خطای سیستم با استفاده شبکه های عصبی و ترکیب آن با الگوریتم رقابت استعماری همراه بوده است؛ همچنین استخراج ویژگی های موثر در ارزیابی تشخیص تقلب از دیگر اهداف این تحقیق می باشد.کلیدواژگان: کشف تقلب، کارت اعتباری، الگوریتم، ترکیبی شبکه عصبی، رقابت استعماری

-

Designing a hybrid model for classification of imbalanced data in the field of third party insurancePages 1-9The major part of Iran's insurance industry portfolio is the field of compulsory civil liability insurance of motor vehicle owners against third parties. Therefore, detecting the behavior of this insurance field will be effective in order to provide better services to the customers of the insurance industry. Predicting the claim rates for insurance policies, based on the features saved for each insurance policy, is one of the problems of the insurance industry that can be solved with the help of data mining techniques. Insurance is designed using the law of large numbers. In simpler words, a sufficient number of insurance policies are issued, and a small part of this number of insurance policies deal with claims. From the sum of the issued insurance premiums, the cost of claims will be compensated. Therefore, the insurance industry is faced with imbalanced data. The imbalances of insurance industry data causes many challenges in data classification. In the field of third-party insurance and in the data set of this research, there are 14 features for every policies and the data imbalance ratio is 1 to 0.0092, which is considered severe imbalanced.MethodIn this research, we deal with the classification of severe imbalanced data in the field of third party insurance. To overcome the problem of imbalanced data, two hybrid models with different architectures based on 5 basic Gaussian Bayes models, support vectors, logistic regression, decision tree and nearest neighbor are designed. First proposed hybrid model is using random sampling from whole dataset and applying a resampling method for classification and second one selects samples from each labels separately and apply a classification model on the whole selected data. The results of these models are compared. ResultsThe obtained results show that the proposed hybrid models can predict the occurrence or non-occurrence of traffic accidents better than other data mining algorithms. The popular measures such as precisions and recalls of two proposed hybrid models show that second hybrid model has higher performance. And in ensemble phase, the number of models in simple voting as a hyper parameter can be adjusted based on the company's strategy. Also, the use of decision tree to ensemble basic models to build a combined model provides better results than simple voting of basic models.DiscussionTo do more research on the problem of imbalance data classification more complicated resampling data algorithms could be applied and the results be compared.Keywords: Hybrid model, imbalance data, Data mining, third party insurance

-

Pages 11-18The inaccuracy of software cost estimation has been one of the important reasons for the frustration of software experts and cost estimation researchers. Despite the many efforts made to improve it, the estimation accuracy is still low. The lack of proper analysis at the beginning of the project, as well as the failure to update it during the project, is one of the most important reasons for the failure of projects. Although feedback is generated when a project is closed, if the recorded estimates and actuals do not fully match the completed project, then an accurate estimate cannot be expected. Therefore, it is necessary to collect project data based on certain characteristics, and this is where you can understand the bold role of projects done in the past and the data sets that can be created using them. In this study, we investigated the role of different classification methods in software effort estimation.The inaccuracy of software cost estimation has been one of the important reasons for the frustration of software experts and cost estimation researchers. Despite the many efforts made to improve it, the estimation accuracy is still low. The lack of proper analysis at the beginning of the project, as well as the failure to update it during the project, is one of the most important reasons for the failure of projects. Although feedback is generated when a project is closed, if the recorded estimates and actuals do not fully match the completed project, then an accurate estimate cannot be expected. Therefore, it is necessary to collect project data based on certain characteristics, and this is where you can understand the bold role of projects done in the past and the data sets that can be created using them. In this study, we investigated the role of different classification methods in software effort estimation.The inaccuracy of software cost estimation has been one of the important reasons for the frustration of software experts and cost estimation researchers. Despite the many efforts made to improve it, the estimation accuracy is still low. The lack of proper analysis at the beginning of the project, as well as the failure to update it during the project, is one of the most important reasons for the failure of projects.Keywords: Software effort estimation, Data mining, Machine Learning, Classification, Software engineering

-

Pages 19-30In this research, by using the combined DANP-SWOT approach, strategies for the use of the Internet of Things in residential buildings in Shiraz were discussed. Improving the quality of life, cost management, and greater security have caused a potential demand for smart buildings and new technologies such as the Internet of Things, so they should be applied in human life. Also, issues such as sustainable development, optimal energy consumption, and the need to preserve natural resources are the main concerns of developing and developed countries in recent years. Therefore, by using the strategic SWOT model, we tried to develop and discover strategies for the use of the Internet of Things, taking into account concerns such as sustainable development and the opportunities available for changes in urban structure and economic growth, as well as to identify and neutralize existing threats such as cultural challenges, in order to move in the right direction to make decisions at the urban and macro levels in the field of residential house construction. A list of 21 factors in four clusters of strengths, weaknesses, opportunities, and threats was compiled based on the literature review. By having the points and drawing the SPACE diagram, the strengths of the research were superior to its weaknesses, and the opportunities ahead were superior to the environmental threats, so we reached the strategic offensive position (SO) and finally nine offensive strategies for the application of the Internet of Things in the residential buildings of Shiraz city were explained. Also, based on the points extracted based on the DANP-SWOT combined approach, the factors of quality of life, sustainable development, and cost reduction were the most important factors in the strength cluster. Lack of knowledge and privacy security were two of the most important factors in the weakness cluster. The factors of demand and economic growth were the most important factors in the opportunity cluster, and finally, the factors of cultural challenge, laws, and standards were the most important factors in the threat cluster. By determining the priority of research factors, suggestions for education and awareness for end consumers were made, and solutions such as banking facilities and tax exemptions were proposed in order to standardize and facilitate laws to encourage people to use the Internet of Things in residential homes.Keywords: Internet of things. smart home, developing a strategy, DANP decision making method, SWOT strategic model

-

Pages 31-38

This study was carried out in order to develop traffic light control systems with an adaptive approach for better traffic control at intersections. In this approach, if the predicted data related to the future cycles are used to optimize the schedule, it will control the traffic in unforeseen cases and manage it before reaching the desired cycle. In this regard, linear and non-linear support vector regression methods were used to predict the parameter of queue length and arrival volume to an approach as the two main variables required in the adaptive control process. In order to have enough data to create such a model, two intersections in Yazd city were collected and simulated in AIMSUN simulator software. Then these intersections were calibrated and validated for existing conditions. The prediction accuracy results were extracted by the proposed methods and compared with the linear regression method. to consider the prediction horizon in the combination of linear support vector regression with time series on the data, the number of optimal previous data is 6 and 2 cycles in predicting the input volume of the intersection of the research and Seyed Hassan Nasrallah and the number of previous data is 9 and 11 cycles in The prediction of the queue length of the intersection of the research and Seyed Hassan Nasrallah was recognized as suitable due to having the lowest RMSE error. Also, in the combination of non-linear support vector regression with time series, the number of optimal previous data was 8 and 2 cycles in predicting the input volume of the intersection of Research and Seyed Hasan Nasrallah, and the number of previous data was 7 and 7 cycles in predicting the length of the queue of the intersection of Research and Seyed Hassan Nasrallah. RMSE, MAE and GEH errors were used to compare the methods. linear regression and support vector regression have close calculation errors, so that linear regression has better performance in predicting the volume, but linear support vector regression has better performance in predicting the queue length. Also, the non-linear support vector regression method has less specific calculation error than the two mentioned methods.

Keywords: traffic prediction, Adaptive Traffic Lights, Support Vector Regression, Queue length, Arrival Volume of Intersection Approach -

Pages 39-50IntroductionNowadays, sharing information in communication systems and computers demands high levels of security. Side channel attacks are mainly considered as a main challenge in cryptographic systems which they are used as attacking techniques to break encrypted devices such as smart cards. The purpose of this research is introducing a new plan for strengthening on-chip encryption algorithms. The proposed plan is based on using Phase-Locked Loop (PLL) and enhanced XOR gate in Advanced Encryption Standard (AES) algorithm. In this approach, by disturbing the power consumption and time of execution for each different round of the algorithm, the encryption algorithm is protected against Differential Power Attacks (DPA). The proposed method has been implemented in TSMC 65nm technology in Cadence and the results show that the algorithm becomes immune against DPA using this method. As overheads, the silicon area and power consumption increased about 33% and 25%, respectively, whereas, the clock rate has been reduced less than 3%. MethodIn modern digital systems, if the data in the systems carries classified information, data encryption is unavoidable. For example, encryption in smart cards, portable electronic devices, mobile phones and remote control devices use encryption systems to deal with unauthorized intruders [1][2]. One of the requirements of today's electronic systems is high speed, low power consumption and information security. The basis of this method is the combination of the two characteristics of delay and power noise injection into the system using gates,ResultsThe comparison of the results in the simulation mode showed that the system has a good resistance against DPA attacksOne of the characteristics that exist to check the ability of retrofitting methods is the amount of hardware overhead and the imposition of additional power in the proposed retrofitting method. To check this issue, the hardware overhead and power consumption of the implemented method are presented in Table (2).DiscussionWith a reasonable number of power diagrams, so that compared to In the previous designs, the number of power diagrams has been almost doubled and the only overhead cost of the system is the increase in the volume of the occupied space by 33% and the power consumption by 20%.Keywords: Advanced Encryption Standard (AES), Differential Power Analysis (DPA), power measurement, Phase Locked Loop (PLL), XOR

-

Pages 51-62Colonial Competition Algorithm is a new algorithm in the field of intelligent optimization. In this paper, the optimization algorithm is used to learn a neural network. The neural network used to solve the problem of classifying bank data. The results of the application of the colonial competition algorithm to the problem of learning a classifier neural network and its comparison with the genetic algorithm indicate the high success of the proposed method. Transactions and fraud occur in the course of exchanges. Therefore, detecting fraud is one of the most important issues in financial institutions and banks. With the growth of credit card transactions as one of the branches of electronic banking in the payment system, fraud in these cards has also increased. Despite much research on fraud detection in this particular area, fraudsters have also developed fraudulent methods to prevent detection. Recent methods include tracking transactions through address authentication systems, card authentication methods, personal identification numbers, and biometric methods. In this project, credit card fraud detection with the aim of high detection rate and accuracy and the lowest system error rate using neural networks and its combination with colonial competition algorithm and also extracting effective features to evaluate fraud detection is another goal of this research.Keywords: fraud detection, credit card, algorithm, neural network combination, Colonial Competition