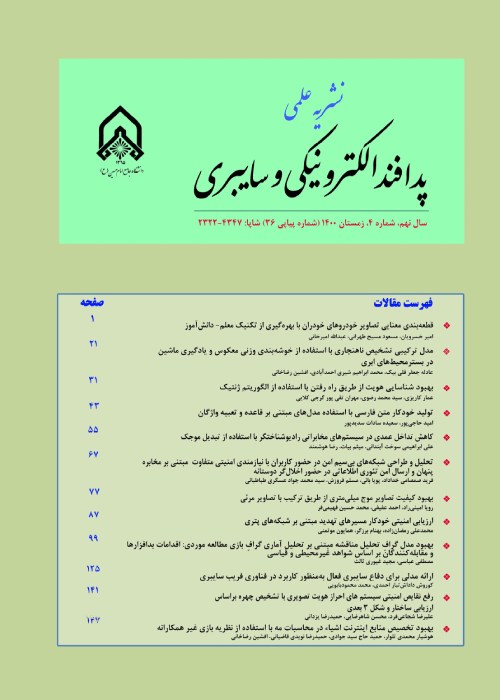

فهرست مطالب

فصلنامه پدافند الکترونیکی و سایبری

پیاپی 1 (بهار 1392)

- تاریخ انتشار: 1392/03/10

- تعداد عناوین: 14

-

-

ارزیابی ریسک امنیت اطلاعات با استفاده از شبکه های عصبی مصنوعیصفحه 1

ارزیابی ریسک، مهم ترین بخش از سیستم مدیریت امنیت اطلاعات است. با ارزیابی ریسک می توان وضعیت امنیت اطلاعات را در سازمان مشخص و با اتخاذ تصمیمات صحیح و اقدامات پیش گیرانه، از هزینه های اضافی جلوگیری نمود. برای بهبود مدیریت امنیت اطلاعات، لازم است رویکردهای موثری برای ارزیابی ریسک به کار گرفته شود. همچنین ارایه روشی موثر و با خطایی کم می تواند گامی مطلوب در راستای بهینه سازی فرآیند ارزیابی ریسک امنیت اطلاعات محسوب شود. این مقاله راهکار جدیدی برای ارزیابی ریسک امنیت اطلاعات ارایه می دهد؛ جدید بودن این راهکار به سبب تعریف شاخص هایی نوین برای تعیین احتمال تهدید و سطح آسیب پذیری است. سپس با توجه به پیامد حادثه، ریسک مربوطه ارزیابی می گردد. این ریسک با استفاده از شبکه های عصبی مصنوعی محاسبه شده است. برای اثبات این ادعا که شبکه های عصبی مصنوعی بهترین نتیجه را ارایه داده است، سه روش هوشمند دیگر، یعنی روش های «ماشین بردارهای پشتیبان»، «درخت تصمیم» و «k-نزدیک ترین همسایه» نیز پیاده سازی و نتایج حاصل با شبکه عصبی مقایسه شده است.

کلیدواژگان: امنیت اطلاعات، ارزیابی ریسک، شبکه های عصبی مصنوعی، روش های هوشمند -

آشکارسازی کور سیگنال های طیف گسترده دنباله مستقیم چند کاربره با کمک معیارهای تئوری اطلاعاتیصفحه 2

در این مقاله یک روش جدید برای آشکارسازی کور و همچنین شمارش تعداد کاربران فعال در سیستم طیف گسترده دنباله مستقیم چند کاربره غیر همزمان بر اساس تیوری اطلاعات پیشنهاد شده است. دو دسته مهم معیارهای تیوری اطلاعاتی در جداسازی منابع به صورت کور مورد استفاده قرار می گیرند، معیار MDL و AIC . در روش پیشنهادی از هر دو معیار استفاده شده است. روش پیشنهادی برخلاف سایر روش های ارایه شده بجای آرایه ای از آنتن ها تنها به یک آنتن نیاز دارد، که این امر موجب کاهش هزینه و پیچیدگی سخت افزاری می شود. شبیه ساز ها و نتایج عددی متنوع و دقیق صحت ادعای ما را در توانایی روش ارایه شده در آشکارسازی تعداد کاربران در سیگنال های همدوس و در سیگنال به نویزهای ضعیف و محیط چند مسیره همراه با محوشوندگی نشان می دهد.

کلیدواژگان: تئوری اطلاعات، تجزیه مقادیر ویژه، روش زیرفضا، سیگنال طیف گسترده دنباله مستقیم چند کاربره، کانال چند مسیره با محو شوندگی -

بررسی تاثیر مکانیزم های امنیتی بر آسیب پذیری های نرم افزاریصفحه 3

امروزه آسیب پذیری های موجود در سیستم عامل ها و برنامه های پراستفاده، شالوده حملات نفوذگران به زیرساخت های فناوری اطلاعات را تشکیل می دهد و مهاجمان از این طریق، کنترل سیستم های رایانه ای را به دست می گیرند. پژوهشگران عرصه نرم افزار، تلاش زیادی در ساخت و راه اندازی مکانیزم های امنیتی در چرخه حیات نرم افزارها برای مقابله با رشد روزافزون این آسیب پذیری ها کرده اند. این مقاله، با بررسی و تحلیل آماری گزارش های موجود در پایگاه داده جهانی آسیب پذیری ها، اقدام به ارزیابی میزان عملکرد و اثربخشی این مکانیزم های امنیتی نموده است. در بررسی های انجام گرفته، مشخص شد که با وجود توسعه مکانیزم های امنیتی، برخی از این آسیب پذیری ها رشد صعودی داشته اند و برخی نیز، در آستانه حذف از لیست آسیب پذیری های مطرح قرار دارند. نکته حایز اهمیت در این تحقیق، دخالت دادن میزان استفاده از نرم افزارها است. با اعمال این پارامتر بر میزان آسیب پذیری ها، میزان اثر خسارتی نرم افزارها تخمین زده شده و باهم مقایسه گردیده است.

کلیدواژگان: نرم افزار، مکانیزم های امنیتی، آسیب پذیری، خطاهای عددی، خطای قالب رشته، خطای سرریزبافر -

تامین محرمانگی و تمامیت داده برون سپرده، با استفاده از تسهیم راز آستانه ایصفحه 4

در مدل برون سپاری داده ها، مالک داده، عملیات مربوط به مدیریت داده را به یک سرویس دهنده خارجی می سپارد تا پرس وجوهای کاربران را دریافت کرده و به آن ها پاسخ دهد. داده ها برای مالکان بسیار با اهمیت است؛ حال آنکه ممکن است سرویس دهنده خارجی قابل اعتماد نباشد. بنابراین، حفظ محرمانگی و همچنین تمامیت داده ها باید کاملا مورد توجه قرار گیرد. حفظ محرمانگی داده ها به این معنا است که سرویس دهنده خارجی از محتوای داده برون سپرده اطلاعی نیابد؛ و تمامیت نیز یعنی مجموع داده هایی که به عنوان جواب برای کاربر ارسال می گردد، دقیق و کامل باشد. روش های مختلفی برای تامین این اهداف ارایه شده است که هر کدام دارای معایب و مزایایی می باشد. به عنوان مثال، می توان به استفاده از رمزنگاری، تسهیم داده ها و بازیابی محرمانه اطلاعات اشاره کرد. در این مقاله، روشی بر مبنای رویکرد تسهیم داده ها ارایه شده است که کارایی بهتری نسبت به روش های قبلی دارد و برخی از مشکلات آن ها را مرتفع می نماید. در روش پیشنهادی علاوه بر تامین محرمانگی داده ها، تمامیت پرس و جوها نیز تامین می گردد.

کلیدواژگان: پایگاه داده، برون سپاری، امنیت، توزیع داده -

تشخیص کور سیستم هایOFDM شبکه های باندوسیع ماهواره ایصفحه 5

ظرف چند سال گذشته، فناوری سیستم های OFDM در شبکه های مختلط ماهواره ای نظامی و تجاری بسیار توسعه پیدا کرده است لذا توجه به تشخیص کور سیستم های فوق برای مدیریت طیف و کاربردهای نظامی بسیار مهم و کارگشا خواهد بود. هر سیستم OFDM، برحسب فاصله فرکانسی زیرحامل متفاوت با یکدیگر فرق می کنند پس با الگوریتم های تشخیص کور می توان به تفکیک و شناسایی سیستم های موجود پرداخت. در این مقاله، روش های تشخیص کور سیستم های مبتنی مدولاسیونOFDM بررسی می شوند و با استفاده از روش های فوق به تخمین پارامترهای سیگنال سیستم هایOFDM شبکه های فرضی ماهواره ای پرداخته می شود که از مدولاسیون هایOFDM پیچیده و ترکیبی برای مقابله با عملیات جمینگ، کارایی بهینه طیف و افزایش ظرفیت سیستم هایشان استفاده می نمایند. همچنین نشان داده می شود که تابع شباهتML، عملکرد بهتری نسبت به سایر روش های مطرح شده دارد و روش ایستان دوره ای با رعایت یک موازنه مناسب(بسته به شرایط کانال و طول پیشوند دوره ای) برای تخمین پارامترهای سیگنالOFDM شبکه های مختلط ماهواره ای قابل استفاده تر از بقیه روش های مطرح شده خواهد بود.

کلیدواژگان: ماهواره، تشخیص کور وOFDM -

بررسی و ارزیابی اثر رفتار کاربران شبکه های نظیربه نظیر در انتشارکرم واره های غیرفعالصفحه 6

در این مقاله روش های مختلف مدل سازی کرم واره های غیر فعال در شبکه های نظیر به نظیر مورد بررسی و مطالعه قرار گرفته است. هدف این مدلها مشخص کردن چگونگی و سرعت انتشار این بدافزارها در بستر شبکه است.در این راستا ابتدا چند مدل مطرح از انتشار کرم واره های غیرفعال معرفی گردیده و ویژگی های هر مدل مورد بررسی قرار گرفته، و به تفاوت ها و برتری های آنها نسبت به یکدیگر اشاره می شود.در بخش بعدی سعی شده تا با افزودن پارامترهایی تاثیر نحوه رفتار کاربران بر سرعت انتشار کرم واره ها در مدل اعمال گردد و سپس با شبیه سازی مدل، نشان داده شده که نحوه رفتار کاربران بر سرعت انتشار آلودگی در این شبکه ها تاثیر مستقیم دارد.

کلیدواژگان: مدل انتشار، شبکه نظیر به نظیر، کرمواره غیرفعال -

یک حمله عملی و موثر تحلیل تفاضلی الکترومغناطیس علیه تحقق سخت افزاری یک سیستم رمزنگاری پیشرفته استانداردصفحه 7

حمله تحلیل الکترومغناطیس نوع قدرتمند و منحصر بفردی از حملات کانال جانبی است که از تشعشعات ساطع شده از تراشه در حال رمز کردن اطلاعات برای شکستن الگوریتم رمز و بدست آوردن کلید آن استفاده می کند. پیاده سازی عملی این حمله بر روی تراشه های رمزنگاری به دلیل وجود پیچیدگی های خاص خود موضوعی کاملا جذاب و در عین حال چالش برانگیز است. یکی از مهم ترین این چالش ها اندازه گیری و ثبت تشعشعات الکترومغناطیس ساطع شده از یک تراشه بطور صحیح و با کمترین میزان نویز ممکن می باشد. در این مقاله نحوه تحقق حمله الکترومغناطیس بر روی الگوریتم رمز AES بررسی شده است. همچنین نحوه ساخت پروب و تقویت کننده الکترومغناطیس مورد نیاز برای انجام این تحلیل که بحرانی ترین بخش انجام تحلیل می باشد، تشریح گردیده است. نتایج پیاده سازی حمله الکترومغناطیس علیه تحقق رمز AES بر روی میکروکنترلر 8051 نشان دهنده صحت روش تحلیل و موفق بودن حمله مزبور می باشد.

کلیدواژگان: حمله ی تحلیل الکترومغناطیس، الگوریتم AES، پروب مغناطیسی -

ارائه روش های بهینه در تخصیص منابع اختلال راداریصفحه 8

فرماندهی و کنترل کارآمد صحنه های نبرد در جنگ الکترونیک، کلید اصلی در موفقیت نظامی به شمار می رود. مدیریت صحیحی که با اتخاذ تصمیمات بهینه و معقول خود، گره های کور در صحنه های نبرد بلادرنگ و غیربلادرنگ را می گشاید. در این مقاله سعی نموده ایم که با تمرکز بر روی برخی از مسایل ضروری در مدیریت صحنه های نبرد الکترونیکی، نتایجی مفید در پشتیبانی از تصمیم این بخش مهم بدست آوریم. در این زمینه توجه خود را به ارایه و ارتقاء الگوریتم هایی کارآمد در تخصیص منابع اختلال راداری معطوف نموده و پاسخگوی این سوال هستیم که برای ایجاد حداکثر اختلال ممکن، چه الگویی در اختصاص جمرهای خودی به رادارهای دشمن مناسب تر است؟ با مدلسازی و شبیه سازی الگوریتم های پیشنهاد شده در سازماندهی و تخصیص جمرها، کارآمدی هر یک از آن ها را مورد نقد و بررسی قرار داده ایم.

کلیدواژگان: پشتیبانی از تصمیم، جنگ الکترونیک، نظریه بازی، بهینه سازی الگوریتم، اختلال راداری، تخصیص منابع -

ارائه یک طرح امضای وکالتی آستانه با قابلیت ابطال سریع جدید در چک الکترونیکیصفحه 9

مهم ترین فاکتور اعتبار بخشی به اسناد الکترونیکی به ویژه چک الکترونیکی که شامل بزرگترین ارقام تراکنشی در تجارت الکترونیکی می شود، بحث امضای روی آن جهت اعتبار بخشی به این سند الکترونیکی است. در میان انواع امضاهای دیجیتال، امضای وکالتی به عنوان نمونه ای از امضاهاست که در آن صاحب اصلی امضا قابلیت امضای خود را در اختیار فردی به نمایندگی خویش قرار میدهد تا فرد نماینده به وکالت از وی قادر به تولید امضا بر روی اسناد و مدارک باشد. یکی از چالش های پیش رو در این زمینه این است که صاحب اصلی امضا قادر به جلوگیری از امضاهای ناخواسته باشد و هر لحظه امکان جلوگیری از تولید امضا توسط نمایندگان سواستفاده گر را دارا باشد. در این مقاله، با افزودن قابلیت ابطال سریع به طرح امضای وکالتی آستانه چنین قابلیتی را برای چک های الکترونیکی فراهم آوردیم. طرح ارایه شده در مقابل جعل صاحب امضا و همچنین جعل نماینده امن بوده و دیگر ملزومات امنیتی یعنی قابل تایید بودن، غیرقابل انکار بودن، قابل شناسایی بودن و جلوگیری از سوء استفاده که برای یک طرح امضای وکالتی آستانه ضروری می باشند را برآورده می سازد.

کلیدواژگان: امضای دیجیتال، طرح امضای وکالتی، امضای وکالتی آستانه، ابطال سریع وکالت، چک الکترونیکی -

تفکیک و جداسازی مدولاسیون های آنالوگ و دیجیتال با استفاده از ترکیب تابعSCF، ممان های مرتبه بالا و روش کاهش بعد مدولاسیونصفحه 10

در این مقاله دو روش مختلف تشخیص و تفکیک مدولاسیون های آنالوگ و دیجیتال، یکی بر مبنای تابع همبستگی طیفی و دیگری براساس ممان های مرتبه بالا و همچنین روش کاهش بعد مدولاسیون، پیشنهاد می شود. پس از بررسی این دو روش، رهیافت ترکیبی، با دقت بالای تشخیص و قابل استفاده در سیستم های مراقبت مخابراتی ارایه می گردد. نتایج شبیه سازی نشان می دهند، روش ترکیبی ارایه شده در مقایسه با الگوریتم های تشخیص مدولاسیون در سیگنال هایی باSNR پایین دارای نتایج قابل قبول، در شناسایی صحیح نوع مدولاسیون می باشد. علاوه بر اینکه روش فوق برای شناساییQAM های مرتبه بالا و مدولاسیون های فازی و فرکانس کارایی دارد، محاسبات و پیچیدگی آن نیز نسبت به روش های دیگر کمتر است.

کلیدواژگان: تابع همبستگی طیفی، ممان های مرتبه بالا، کاهش بعد مدولاسیون، تشخیص مدولاسیون، هیستوگرام فاز، تبدیل موجک -

تحقق نرم افزاری جدید و کارآمد الگوریتم رمز CRT-RSA مقاوم در برابر حمله تحلیل خطا مناسب برای پیاده سازی برروی کارت های هوشمندصفحه 11

حملات القای خطا، یکی از مهم ترین حملات علیه پیاده سازی های امن سامانه های رمزنگاری هستند. این حملات هنوز هم برای آن دسته از محصولات رمزنگاری که از امضاهای RSA پشتیبانی می کنند تهدیدی جدی به حساب می آیند. یک اجرای معیوب از RSA کافی است تا از پیمانه عمومی فاکتورگیری و کلید خصوصی را به طور کامل آشکار کند. از این رو لازم است تا از پیاده سازی-های RSA در برابر تحلیل خطا حفاظت شود. در طی چند سال گذشته، اقدامات متقابل مختلفی برای پیاده سازی های امن منتشر شده اند. بسیاری از این اقدامات، در سطح الگوریتم بوده و از روش هایی استفاده می کنند که عمومیت ندارند. همه این روش ها در ازای محدودیت هایی که سخت افزارهای تعبیه شده با آن مواجه هستند اشکالات عمده ای دارند. روش پیاده سازی پیشنهادی در این مقاله مبتنی بر شیوه جدیدی است که از محاسبات بازگشتی تصدیق امضا استفاده کرده و آن را در مقابل حملات گذرا و دایم خطا مقاوم می سازد. ضمن آن که مقایسه نتایج پیاده سازی انجام شده با سایر کارهای گزارش شده تا کنون، موثر بودن قابل ملاحظه پیاده سازی پیشنهادی از حیث سرعت، حافظه موردنیاز و حجم کد را نشان می دهد به گونه ای که آن را برای پیاده سازی بر روی بسترهای سبک مانند کارت های هوشمند کاملا مناسب می سازد.

کلیدواژگان: حملات القای خطا، CRT-RSA، اقدامات متقابل نرم افزاری -

ارتقای امنیت سرویس های وب مبتنی بر فنون تحمل پذیری نفوذصفحه 12

سرویس های وب راه حل اصلی تحقق معماری سرویس گرا (SOA) محسوب می شوند و بر سکوهای متفاوت توزیع شده در سطح اینترنت اجرا می شوند. همچنین برای تعاملات خود از انواع پروتکل های مشخص، نظیر (SAOP، WSDL و UDDI) استفاده می کنند. این ویژگی ها، موجب می شود سرویس های وب، آسیب پذیری های امنیتی خاص خود را داشته باشند و روش های متعارف امنیتی، پاسخگوی همه نیازهای امنیتی آنها نیستند. از این رو، تحمل پذیری نفوذ، از راه های اساسی برای ارتقای امنیت آنها محسوب می شود. در این مقاله برای طراحی سرویس های وب تحمل پذیر نفوذ، رویکردی مبتنی بر روش های متعارف امنیتی و فنون کلاسیک تحمل-پذیر خطا، با تاکید بر فنون افزونگی و تنوع طراحی پیشنهاد شده است. عملکرد سیستم نرم افزاری مبتنی بر سرویس وب که با استفاده از فنون تحمل پذیری نفوذ و سیستم نرم افزاری مبتنی بر وب و بدون استفاده از فنون تحمل پذیری نفوذ طراحی شده، با بهره گیری از زنجیره های مارکوف مدل سازی شده و کارایی آنها با استفاده از نرم افزار Maple محاسبه شده است. نتایج ارزیابی نشان می دهد که میزان سرویس دهی سیستم های مبتنی بر وب که از فنون تحمل پذیری نفوذ بهره می برند، به طور قابل توجه ای افزایش می یابد

کلیدواژگان: نفوذ، تحمل پذیری نفوذ، سرویس های وب، فنون افزونگی و تنوع طراحی -

مدیریت هرزنامه در شبکه های اجتماعی با استفاده از برچسب گذاری محتواصفحه 13

همزمان با رشد سریع شبکه های اجتماعی، انتشار مطالب نامناسب و هرزنامه در این شبکه ها مشاهده می شود. هرزنامه ها سبب می شوند که صفحات شخصی کاربران با انبوهی از این پیام ها مواجه شده و این امر سبب اتلاف وقت کاربران و بار ترافیکی بالا در هنگام مشاهده این شبکه ها می شود. علاوه بر این، ارسال پیام های فریب کارانه به دلیل برقراری ارتباطات آسان در این شبکه ها، سبب به دست آوردن اطلاعات حساس کاربران می شود، از دیگر این مشکلات، می توان به قرارگیری محتوای مربوط به بزرگسالان اشاره کرد که کاربر بدون علم به این موضوع، در صفحه شخصی خود با چنین پیام هایی مواجه می شود. مطالب نامناسبی که توسط دوستان کاربران یا ارسال-کنندگان هرزنامه ارسال می شود، در صفحه خانه کاربران و صفحه ارسال کنندگان هرزنامه قابل مشاهده است. در این مقاله، روشی جدید مبتنی بر برچسب گذاری محتوا به منظور شناسایی و مدیریت هرزنامه در شبکه های اجتماعی ارایه شده است. این روش برای برچسب گذاری مطالب هرزنامه، فریب کارانه و مربوط به بزرگسالان (18+) به کار گرفته شده است تا بدین وسیله، بتوان پست های صفحه خانه کاربر را بر اساس بازخورد کاربران مدیریت کرده و آنها را برچسب گذاری و پنهان نمود. روش پیشنهادی بر روی یک نرم افزار شبکه اجتماعی متن باز پیاده سازی شده است. داده ها در حدود 2 ماه از کارکرد این شبکه اجتماعی جمع آوری و پست ها، برچسب گذاری شده و روش پیشنهادی بر روی پست های صفحه خانه کاربران و صفحه ارسال کنندگان هرزنامه اعمال شده است. روش مدیریت محتوای پیشنهادی، کاهش قابل توجهی از مطالب هرزنامه و فریب کارانه را در این شبکه نشان داده است.

کلیدواژگان: شبکه اجتماعی، هرزنامه، برچسب گذاری محتوا، امنیت -

چکیده لاتینصفحه 14