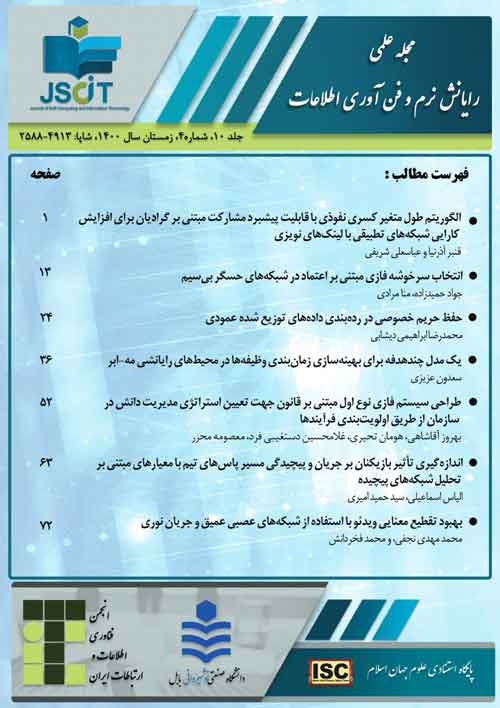

فهرست مطالب

مجله رایانش نرم و فناوری اطلاعات

سال دهم شماره 4 (زمستان 1400)

- تاریخ انتشار: 1400/11/06

- تعداد عناوین: 7

-

-

صفحات 1-14در این مقاله، مسئله تخمین تطبیقی در شبکه های حسگری بی سیم با ساختار مشارکت نفوذی، با در نظر گرفتن دو مورد واقع بینانه، یعنی نویزی بودن لینک تبادل بین گره ها و مجهول یا متغیر بودن طول پارامتر مورد تخمین مطالعه می شود. خواهیم دید که الگوریتم طول متغیر کسری که با تخمین بی درنگ طول فیلتر بهینه بین خطای حالت دایم و نرخ همگرایی تعادل برقرار می سازد، در حضور لینک های نویزی چه اندازه ناموفق عمل می کند. بدیهی است که این تخمین اشتباه طول ناشی از نویزی بودن لینک ها با تخمین نادرست ضرایب همراه است، واقعیتی که نیاز به ارایه شیوه ای مقاوم در برابر نویز را غیر قابل اجتناب می کند. لذا، در این مقاله، الگوریتمی با مشارکت مبتنی بر گرادیان پیشنهاد داده می شود که در آن میزان مشارکت بنا به شدت نویز بر اساس مفهوم گرادیان تنظیم می شود. مفهوم مشارکت مبتنی بر گرادیان شیوه ای است که هم امکان بهره گرفتن از همبستگی فضایی را فراهم کرده و هم اثرات لینک های نویزی را کاهش می دهد. نوآوری مقاله ارایه شیوه ای برای بهبود عملکرد شبکه های تطبیقی با طول فیلتر متغیر در حضور لینک های نویزی است. چرا که تطبیق صحیح طول در شرایط لینک های نویزی شرط اساسی برای عملکرد مناسب الگوریتم تطبیقی توزیع شده است. برای ارزیابی الگوریتم پیشنهادی علاوه بر منحنی آموزشی طول کسری، از معیارهای میانگین مربع انحراف (MSD)، میانگین مربع خطا (MSE) و میانگین مربع خطای اضافی (EMSE) استفاده می شود. الگوریتم پیشنهادی بر اساس این پارامترها عملکرد بهتری در مقایسه با الگوریتم FT نفوذی در شرایط لینک های نویزی دارد. به نحوی که در تخمین طول فیلتر موفقیت 100% حاصل شده و میزان بهبود در MSD، MSE و EMSE همواره بسیار بهتر از الگوریتم FT نفوذی در شرایط لینک های نویزی است. به نحوی که MSD و MSE به ترتیب از مقادیر 8.9dB و -7.8dBدر الگوریتم FT نفوذی در شرایط لینک های نویزی می تواند تا -25.3dB و -26.5dBدر الگوریتم پیشنهادی بهبود یابد.کلیدواژگان: تخمین توزیع شده، شبکه های تطبیقی، استراتژی نفوذی، الگوریتم تطبیق طول کسری (FT)

-

صفحات 15-28شبکه های حسگر بی سیم متشکل از تعداد زیادی گره حسگر می باشند که در یک منطقه محدود جغرافیایی پراکنده شده اند. چالش اصلی این شبکه ها محدودیت انرژی است. خوشه بندی، یک راه حل شناخته شده برای صرفه جویی در مصرف انرژی و افزایش طول عمر شبکه است. در اکثر روش های ارایه شده در هر دوره، آرایش خوشه ها و سرخوشه ها جهت افزایش طول عمر شبکه تغییر می یابد که باعث تحمیل مصرف انرژی بالا به سرخوشه ها می شود. همچنین برخی از روش های خوشه بندی منجر به انتخاب سرخوشه های مجزا برای خوشه های نزدیک به یکدیگر می شوند که مصرف انرژی بیشتری در پی دارند. مسئله اساسی دیگر، انتخاب گره های نامعتبر و نامطمین به عنوان سرخوشه است زیرا منجر به عدم اطمینان در تعامل میان گره ها و کاهش امنیت کل شبکه می شود. هدف از روش پیشنهادی، ارایه یک روش خوشه بندی کارا است که علاوه بر برخورداری از مزایای مدیریت مصرف انرژی از طریق راهکارهایی نظیر عدم تغییر آرایش خوشه ها و سرخوشه ها در هر دور از اجرا و عدم انتخاب سرخوشه های مجزا برای خوشه های نزدیک، بتواند با تشخیص گره های مخرب و عدم انتخاب آن ها به عنوان سرخوشه، مسیری امن برای تعامل و ارتباط میان گره ها فراهم نماید. در روش پیشنهادی، شانس سرخوشه گی هر گره با استفاده از رویکرد فازی محاسبه شده و گره های با شانس بیشتر، به عنوان گره مجاز و معتبر برای برقراری ارتباط شناخته می شوند. همچنین فرایند تشکیل خوشه به روش فازی و با تعریف تابع هدف متشکل از پارامترهای انرژی باقی مانده، فاصله تا ایستگاه پایه و میانگین فاصله گره های درون یک خوشه تا سرخوشه انجام می شود. کارایی روش پیشنهادی با روش های پایه و مرز دانش مقایسه شده است. نتایج آزمایش ها نشان میدهند روش پیشنهادی به طور میانگین 59.83% افزایش طول عمر و 14.75% کاهش مصرف انرژی را در پی دارد.کلیدواژگان: شبکه حسگر بی سیم، خوشه بندی، طول عمر شبکه، مدیریت اعتماد، امنیت، درجه مرکزیت، منطق فازی

-

صفحات 29-42امروزه، حفظ حریم خصوصی داده های منتشر شده، از اهمیت زیادی برخوردار است. الگوریتمهای مختلفی برای حفظ حریم خصوصی داده ها ابداع شده است. مهمترین مشکلات این الگوریتمها، غیر قابل اثبات بودن حریم خصوصی آنها، اهمیت کم در نظر گرفته شده برای دانش پیش زمینه فرد متخاصم و عدم کاهش ابعاد داده های اولیه است. در این مقاله، برای اثبات حریم خصوصی داده ها از مفهوم حریم خصوصی تفاضلی در انتشار داده های توریع شده عمودی و رده بندی آنها استفاده شده است. در حریم خصوصی تفاضلی، دانش پیش زمینه فرد متخاصم در مورد داده های منتشر شده، اهمیت ندارد. همچنین، با استفاده از تبدیل موجک هار، ابعاد داده ها کاهش داده شده است. در نهایت، حریم خصوصی داده های منتشر شده به صورت ریاضی اثبات شده است، همچنین، دقت داده ها، با استفاده از الگوریتم رده بند «K-نزدیکترین همسایه» نیز اندازه گیری شده است و به صورت ریاضی اثبات شده است که الگوریتم پیشنهادی، خدشه هایی با انحراف معیار کمتری را نسبت به الگوریتم مورد مقایسه، به داده ها اضافه میکند و در نتیجه دقت رده بندی بالاتری دارد. نتایج به دست آمده نشان دهنده امن تر بودن الگوریتم ارایه شده نسبت به الگوریتمهای مورد مقایسه است.کلیدواژگان: داده&rlm، کاوی، رده&rlm، بندی داده&rlm، ها، تبدیل موجک هار، حریم خصوصی تفاضلی

-

صفحات 43-52با ظهور برنامه های کاربردی مبتنی بر اینترنت اشیاء، تعداد درخواست های پردازشی به شدت افزایش یافته است. به منظور پاسخگویی به این درخواست ها، اخیرا محیط مه-ابر به عنوان یک سیستم رایانشی ترکیبی ارایه شده است. اگرچه مه-ابر یک محیط بسیار امیدبخش برای پردازش درخواست های اینترنت اشیاء است، اما با چالش های متعددی مواجه است. یکی از چالش های کلیدی، مسئله زمان بندی وظیفه ها است که تاثیر به سزایی روی کارایی و هزینه کلی سیستم دارد. با این انگیزش، در این مقاله ما ابتدا یک مدل بهینه سازی چندهدفه شامل زمان خاتمه آخرین وظیفه، مصرف انرژی و هزینه پردازش برای مسئله زمان بندی وظیفه ها در محیط یکپارچه مه-ابر ارایه می دهیم. سپس یک الگوریتم ابتکاری کارآمد برای حل آن پیشنهاد می کنیم. نتایج شبیه سازی نشان می دهد که الگوریتم پیشنهادی ما به طور چشمگیری هر سه معیار را کاهش می دهد و به خوبی می تواند بین آنها تعادل برقرار نماید. به طور مشخص، از نظر مقدار تابع هدف، الگوریتم پیشنهادی به طور متوسط 98% بهتر از روش تصادفی، 43% بهتر از الگوریتم ژنتیک و 32% بهتر از روش قدرت دو انتخاب عمل می کند.کلیدواژگان: اینترنت اشیاء، رایانش ابری، رایانش مه، مسئله زمان بندی وظیفه ها، بهینه سازی چند هدفه، الگوریتم ابتکاری

-

صفحات 53-67در دهه های اخیر، دانش به عنوان یکی از مهم ترین، حیاتی ترین و استراتژیک ترین منابع سازمانی شناخته شده که ایجاد، اشتراک گذاری و به کار گیری موثر آن موجب افزایش نوآوری، کاهش هزینه ها، بهبود در تصمیم گیری ها و ایجاد مزیت رقابتی پایدار برای سازمان ها می شود. مدیریت دانش به تمامی تلاش ها جهت دست یابی و استفاده هرچه بیشتر از منابع دانش اطلاق می شود. پیاده سازی موفقیت آمیز مدیریت دانش، بستگی به انتخاب بهترین فرآیندها و تعیین استراتژی مناسب پیاده سازی دارد. هدف از این پژوهش، ارایه سیستم فازی برای تعیین استراتژی پیاده سازی مدیریت دانش در سازمان با توجه به فرآیندهای اولویت بندی شده موثر بر مدیریت دانش سازمان است. اساس راهکار پیشنهاد شده بر مبنای همراستایی فرآیندها و استراتژی های مدیریت دانش جهت تعیین استراتژی مناسب برای پیاده سازی مدیریت دانش در سازمان می باشد. با توجه به اینکه مقادیر برخی فاکتورهای موثر بر تدوین استراتژی مدیریت دانش سازمان کیفی است ، در این پژوهش برای مدلسازی ارتباطات میان فاکتورهای وابستگی و فرآیندهای مدیریت دانش از یک سو و همچنین مدلسازی چارچوب همراستایی فرآیندها و استراتژی های مدیریت دانش از سوی دیگر، دو سیستم فازی نوع اول مبتنی بر قانون ارایه شده است که سیستم تعیین استراتژی بر اساس خروجی های سیستم اول کار می کند. مقایسه نتایج بدست آمده در مقاله حاضر با نتایج پژوهش های پیشین مشخص می کند که روش پیشنهاد شده در مقاله، ضمن بررسی وضعیت فاکتورهای وابستگی و تعیین اولویت بندی دقیق تری از فرآیندهای مدیریت دانش، استراتژی مناسب جهت پیاده سازی مدیریت دانش در سازمان را مشخص کند.کلیدواژگان: مدیریت دانش، سیستم فازی مبتنی بر قانون، استراتژی مدیریت دانش، فرآیندهای مدیریت دانش، فاکتورهای مدیریت دانش

-

صفحات 68-87تحلیل علمی و دقیق مسابقات فوتبال، یکی از مهمترین نیازمندی های مربیان و آنالیزورها محسوب می شود. این مقاله، بر روی تحلیل پاس در مسابقات فوتبال متمرکز شده است و با به کارگیری تیوری های شبکه های پیچیده و شبکه های اجتماعی، معیارهای سطح بالاتر و دقیق تری در مقایسه با معیارهای سنتی مانند تعداد و دقت پاس، پیشنهاد کرده است. برای این منظور، ابتدا بر اساس داده های دقیقی که برای تمامی پاس های یک مسابقه ثبت شده اند، دو شبکه مختلف استخراج می شوند که شبکه اول شامل کل پاس های تیم برای تحلیل رفتار کلی تیم و شبکه دوم شامل پاس هایی هجومی برای تحلیل جریان هجومی تیم است. سپس بر اساس ساختار این شبکه ها، سه معیار کمی برای اندازه گیری سه پارامتر مهم در تحلیل پاس پیشنهاد می شود که عبارتند از تحلیل میزان دسترس پذیری بازیکنان، اندازه گیری تاثیر بازیکنان در جریان پاس های تیم و تحلیل پیچیدگی مسیر پاس بین بازیکنان. این سه پارامتر مهم نقش کلیدی در پیدا کردن نقاط قوت و ضعف جریان پاس تیم ها دارند. در بخش نتایج، روش پیشنهادی بر روی داده های واقعی یک تیم در چند مسابقه متوالی اعمال شده است. بر اساس نتایج، رویکرد پیشنهادی قادر به تحلیل دقیق تاثیر پاس بازیکنان در موفقیت تیم در حین یک مسابقه است.کلیدواژگان: تحلیل پاس فوتبال، شبکه پاس، گراف، درجه مرکزیت

-

صفحات 88-98

امروزه از تقطیع معنایی ویدیو در کاربردهای بسیاری از قبیل خودروهای بدون سرنشین، سیستم های ناوبری، سیستم های واقعیت مجازی و... استفاده می شود. در سال های اخیر پیشرفت چشم گیری در تقطیع معنایی تصاویر مشاهده شده است. اما از آن جا که فریم های پشت سر هم یک ویدیو باید با سرعت بالا و تاخیر کم و به صورت بلادرنگ پردازش شوند استفاده از تقطیع معنایی تصویر روی تک تک فریم های ویدیو با مشکل مواجه می شود؛ بنابراین تقطیع معنایی فریم های یک ویدیو به صورت بلادرنگ و با دقت مناسب موضوعی چالش برانگیز است. به منظور مقابله با چالش ذکر شده، در این مقاله یک چارچوب تقطیع معنایی ویدیو معرفی شده است که با در نظر گرفتن تغییرات فریم های پشت سر هم (با استفاده از جریان نوری) و بهره گیری از شبکه عمیق بازگشتی GRU، از اطلاعات تقطیع معنایی فریم های قبلی به منظور افزایش سرعت و دقت استفاده شده است. یک ورودی شبکه GRU تخمینی از تقطیع معنایی فریم فعلی (حاصل از یک شبکه عمیق کانولوشنال از پیش آموزش دیده)، و ورودی دیگر آن لغزش یافته تقطیع معنایی فریم قبلی در راستای جریان نوری دو فریم قبلی و فعلی می باشد. روش پیشنهادی دارای دقت و سرعت قابل رقابت با شناخته شده ترین و بهترین روش ها می باشد. دقت تقطیع معنایی بر اساس معیار ارزیابی mIoU روی مجموعه داده های Cityscapes و Camvid به ترتیب برابر با 83.1 و 79.8 می باشد. این در حالیست که در روش پیشنهادی سرعت تقطیع معنایی با استفاده از یک GPU تسلا مدل P4 روی مجموعه داده های Cityscapes و Camvid به ترتیب به 34 و 36.3 فریم بر ثانیه رسیده است.

کلیدواژگان: تقطیع معنایی ویدئو، شبکه عصبی عمیق، جریان نوری

-

Pages 1-14In this paper, we consider the adaptive estimation in wireless sensor networks (WSNs) with diffusion strategy, where the communication links between nodes are noisy, and the parameter vector of interest has unknown or variable tap-length. The diffusion fractional tap-length (FT) algorithm seeks a tap-length estimator in real-time through local interactions to best balance steady-state error and the convergence rate. However, its performance is severely degraded in the presence of noisy links. This incorrect estimation of the length due to the noise of the links is followed by an inaccurate estimate of the coefficients. This fact shows the requirement of a noise-robust method. On this basis, we propose gradient-based cooperation in which the cooperation rate is adjusted based on the noise level using the concept of gradient. The concept of gradient-based cooperation is a way to make use of spatial correlation, and at the same time, to reduce the effects of noisy links. Simulation results show the superiority of the proposed method in the diffusion adaptation over networks with noisy links.Keywords: Distributed estimation, Adaptive networks, Diffusion strategy, fractional tap-length (FT) algorithm

-

Pages 15-28Wireless sensor networks consist of a large number of sensor nodes scattered over a limited geographical area. The main challenge of these networks is energy consumption. Clustering is a well-known way to save energy and extend network's lifetime. Many studies iteratively change the cluster formation to increase the network's lifetime; however, this issue imposes high energy consumption on clusters. Also, some clustering methods select individual cluster heads for near clusters, which leads to more energy consumption. Another major issue is selecting untrusted and unreliable nodes as headers because it leads to unreliable interactions between nodes and reduces the security of the network. The proposed method aims to provide an efficient clustering method that, in addition to having the benefits of energy consumption management, can provide a secure path for interaction and communication between nodes by identifying malicious nodes and not selecting them as headers. For this purpose, each node's chance is calculated using the fuzzy approach, and nodes that have the highest chances are considered cluster heads. The efficiency of the proposed method is compared with state-of-the-art methods. Also, the process of cluster formation is done by fuzzy logic and by defining the objective function consisting of residual energy, distance to the base station, and the average intra-cluster distance. The statistical analysis indicates that the proposed method on average provides better results than other competitors and the results demonstrate how this method at least improves life time and residual energy by 59.83% and 14.75%, respectively.Keywords: Wireless Sensor Network, Clustering, Network Lifetime, Trust management, Security, Centrality Degree, Fuzzy logic

-

Pages 29-42Nowadays, preserving the privacy of data is an important issue during data mining techniques. several algorithms have been proposed to preserve the privacy of data. The most important problems with these algorithms are their unprovable privacy, the low importance of considering the adversary’s background knowledge and lack of dimensionality reduction process over the original data. In this paper, differential privacy mechanism has been used to prove the privacy of vertical distributed data to be used for classification. In differential privacy, it is no matter what background knowledge has an adversary about the published data. Also, Haar wavelet transform has been used for dimension reduction of the original data.The privacy of data has been proved mathematically and the accuracy of data measured using the K-NN algorithm. Finally, it has been mathematically proved that the proposed algorithm adds noise with less standard deviation to the data than the compared algorithm, resulting in higher classification accuracy. The result shows that our algorithm has more secure compared to previous algorithms.Keywords: Data mining, Classification, Haar Wavelet Transform, Differential Privacy

-

Pages 43-52With the advent of Internet of Things (IoT) applications, the number of processing requests has dramatically increased. In order to response to these requests, the Fog-Cloud environment has recently been introduced as a hybrid computing system. Although, the Fog-Cloud is a very promising environment for processing IoT requests, it faces many challenges. In this regard, task scheduling problem is one of the key challenges which has a significant impact on the efficiency and overall system cost. Motivated by this, in this paper, we first present a multi-objective optimization model including makespan, energy consumption and processing cost for scheduling tasks in an integrated Fog-Cloud environment. Then we propose a heuristic algorithm to efficiently solve the model. Simulation results demonstrate that our proposed algorithm significantly reduces all the aforementioned metrics and can achieve a good tradeoff between them. Specifically, the proposed algorithm improves the objective function around 98%, 43% and 32% in comparison with the random, genetic and the power of two choices algorithms, respectively.Keywords: Internet of Things (IoT), cloud computing, Fog Computing, Task Scheduling Problem, Multi-Objective Optimization, Heuristic Algorithm

-

Pages 53-67Knowledge is recognized as one of the most important, vital and strategic organizational resources that it's creation, sharing and efficient use increases innovation, reduces costs, improves decision making and creates a sustainable competitive advantage for organizations. Knowledge management (KM) refers to all efforts to the access and use of knowledge resources as much as possible. Successful implementation of knowledge management depends on determining the appropriate KM implementation strategy. The aim of this paper is to design a rule-based fuzzy logic system for determining the appropriate strategy for implementing KM through prioritizing the knowledge management processes (KMP). In this research, two type-1 rule-based fuzzy systems are designed to model the relationships between dependency factors and knowledge management processes as well as to model the alignment framework of knowledge management processes and strategies. Comparison of the obtained results with the results of previous researches shows that the method proposed in this article, in addition to a more detailed evaluation of the dependency factors and more accurate prioritization of knowledge management processes, can also determine the appropriate strategy for implementing knowledge management in the organization.Keywords: Knowledge Management, fuzzy rule-based system, knowledge management strategy, knowledge management process (KMP), knowledge management factors

-

Pages 68-87Soccer coaches and analyzers require deep and precise analysis of matches. In this paper, we focus on the analysis of passes in soccer matches using complex networks and social networks theories and propose novel metrics with deeper analysis than traditional metrics such as the numbers of passes and accuracy. To this end, based on accurate recorded data of passes in a match, two different networks are extracted where the first network is comprised of all passes of a team in a match to overlay analyze the team behavior for ball circulation. The second network is comprised of offensive passes to analyze offensive attacks of a team in a match. Based on the structure of these networks, we propose three quantitative metrics to measure three important parameters including availability of players, impact of one player on the flow of a team, and the complexity of the passing path between players. Using these three important parameters, teams can investigate their strengths and weaknesses in passing flow. To evaluate the proposed approach, we applied it to the actual data of a team in several consecutive matches. The results reveal that the proposed approach can accurately analyze the impact of players on the success of team during a match.Keywords: Soccer pass analysis, Pass network, Graph, Centrality Degree

-

Pages 88-98

Nowadays, video semantic segmentation is used in many applications such as automatic driving, navigation systems, virtual reality systems, etc. In recent years, significant progress has been observed in semantic segmentation of images. Since the consecutive frames of a video must be processed with high speed, low latency, and in real time, using semantic image segmentation methods on individual video frames is not efficient. Therefore, semantic segmentation of video frames in real time and with appropriate accuracy is a challenging topic. In order to encounter the mentioned challenge, a video semantic segmentation framework has been introduced. In this method, the previous frames semantic segmentation has been used to increase speed and accuracy. For this manner we use the optical flow (change of continuous frames) and a GRU deep neural network called ConvGRU. One of the GRU input is estimation of current frames semantic segmentation (resulting from a pre-trained convolutional neural network), and the other one is warping of previous frames semantic segmentation along the optical flow. The proposed method has competitive results on accuracy and speed. This method achieves good performances on two challenging video semantic segmentation datasets, particularly 83.1% mIoU on Cityscapes and 79.8% mIoU on CamVid dataset. Meanwhile, in the proposed method, the semantic segmentation speed using a Tesla P4 GPU on the Cityscapes and Camvid datasets has reached 34 and 36.3 fps, respectively.

Keywords: Video Semantic Segmentation, Deep Neural Network, Optical Flow