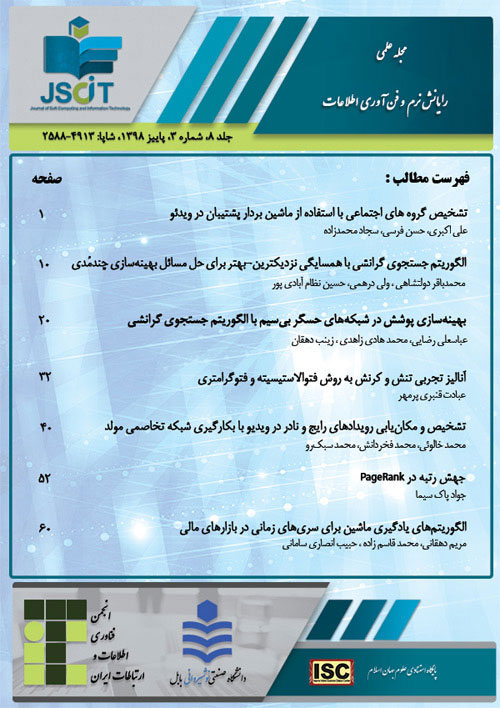

فهرست مطالب

مجله رایانش نرم و فناوری اطلاعات

سال نهم شماره 2 (تابستان 1399)

- تاریخ انتشار: 1399/05/01

- تعداد عناوین: 14

-

-

صفحات 1-15با توسعه اینترنت، بشر امروزی با رشد انفجاری و تنوع اطلاعات مواجه است و این امر تصمیم گیری در زمینه های مختلف را با چالش مواجه کرده است. بدین منظور سیستم های توصیه گر با شناسایی علایق کاربران، فیلترکردن داده ها و مدیریت اطلاعات، باعث صرفه جویی در زمان، شخصی سازی تجارت الکترونیک، بهبود بازاریابی و غیره شده است. یکی از موفق ترین روش های سیستم های توصیه گر، فیلترینگ همکاری است که مبتنی بر شباهت بین کاربران می باشد. در سیستم های توصیه گر، دقت و کیفیت توصیه ها اهمیت بسزایی دارند. راهکار های مختلفی مانند استفاده از منطق فازی برای بهبود دقت و کیفیت توصیه ها، ارایه شده است. استفاده از منطق فازی، روشی موثر برای برخورد با عدم قطعیت در اندازه گیری شباهت آیتم ها و کاربران است. در این پژوهش، روشی جدیدی برای اندازه گیری شباهت فازی به نام FSM براساس فاکتور های محبوبیت و اهمیت، در سیستم های توصیه گر فیلترینگ همکاری ارایه شده است. در روش پیشنهادی، از اعداد فازی برای بهبود دقت و کیفیت توصیه ها استفاده شده است. روش پیشنهاد شده، توسط معیار های MAE ،F1 ، فراخوانی و صحت ارزیابی شده است. مقدار F1 در حالت استفاده از معیار شباهت پیشنهادی نسبت به روش های مبتنی بر معیار های PIP و NHSM به ترتیب 17 و 20 درصد افزایش یافته است. همچنین معیارهای فراخوانی و صحت بدست آمده از این روش نسبت به دو روش مذکور نیز بهبود قابل توجهی یافته اند.کلیدواژگان: سیستم های توصیه گر، فیلترینگ همکاری، اندازه گیری شباهت، مجموعه فازی، معیار FSM

-

صفحات 16-33سیستم های هیبرید از دو بخش پیوسته و گسسته تشکیل شده اند. این سیستم ها شامل چندین مولفه متفاوت هستند. وجود خطا در یکی از این مولفه ها و فعال شدن آن، می تواند به سایر مولفه ها انتشار پیدا کند. با توجه به پیشرفت فناوری و به وجود آمدن سیستم های هوشمند هم چون ماشین های خودران، دستگاه های کنترل سلامت و کارخانه های خودکار، وقوع خطا در یک مولفه و انتشار آن به سایر مولفه ها می تواند منجر به وقوع فاجعه و خسارات مالی و جانی فراوانی شود. بنابراین به منظور شناخت نقاط حساس سیستم و نحوه انتشار خطا بین مولفه ها، لازم است قبل از طراحی و بهره برداری از این سیستم ها، به مدل سازی انتشار خطا در آن ها پرداخت. در این مقاله روشی برای مدل سازی انتشار خطا بر اساس شبکه های فعالیت تصادفی ارایه شده است. بر اساس این مدل می توان به شناسایی نقاط حساس سیستم، تاثیر مولفه های مختلف بر روی همدیگر و رفتار خرابی مولفه ها پرداخت. مدل پیشنهادی در یک مطالعه موردی (سیستم سوخت رسان هواپیما) به کار گرفته شده و نتایج شبیه سازی و ارزیابی کمی آن در مقاله آورده شده است.کلیدواژگان: مدل سازی، انتشار خطا، سیستم های هیبرید، شبکه های فعالیت تصادفی، ارزیابی کمی

-

صفحات 34-47امروزه رشد سریع استفاده از فناوری اطلاعات و شبکه های کامپیوتری، باعث افزایش انتقال اطلاعات در فرم دیجیتال شده است. بهمین دلیل حفاظت از داده های ارسالی به یکی از مهمترین چالش ها در این زمینه مبدل گشته است. نهان نگاری بعنوان یکی از جدیدترین و مهمترین تکنیک ها برای حفاظت داده ها معرفی شده و مورد استفاده قرار می گیرد. نهان نگاری صوتی بدلیل ماهیت فایلهای صوتی بعنوان چالش برانگیزترین نوع نهان نگاری مطرح شده است. اکثر روش های استخراج در الگوریتم های نهان نگاری که عمدتا از تکنیک های غیر هوشمند و بر اساس معکوس قوانین درج، برای فاز استخراج در نهان نگاری صوتی استفاده می کنند، اغلب قادر به استخراج دقیق نهان نگاره نیستند و خطای زیادی در تشخیص دارند. راهکار پیشنهادی ما برای حل این مشکل، استفاده از الگوریتمی هوشمند برای استخراج نهان نگاره است. هدف این مقاله، ارایه روشی است که با استفاده از دسته بند آموزش دیده ی مبتنی بر یادگیری ماشین نقاط ضعف روش های استخراج غیرهوشمند را پوشش داده و به بهبود عملکرد سیستم کمک کند. برای عملیات درج در روش پیشنهادی از تبدیل موجک ارتقا یافته استفاده نموده و در بخش استخراج نیز از دسته بند ماشین بردار پشتیبان استفاده می شود. دسته بند آموزش دیده، قادر به تشخیص تاثیر حملات مختلف بر روی فایل صوتی و در نتیجه استخراج هوشمندانه و دقیق نهان نگاره می باشند. نتایج آزمایشات مختلف تحت شرایط متفاوت، نشان می دهد که این روش هوشمند، به شفافیت مناسب و ظرفیت بالا، در کنار مقاومت بالا دست یافته است.کلیدواژگان: نهان نگاری صوتی، تبدیل موجک ارتقاء یافته، دسته بند، یادگیری ماشین، ماشین بردار پشتیبان

-

صفحات 48-60یادگیری انتقالی و انطباق دامنه از جمله راه حل های موثر در بهبود عملکرد طبقه بند های تصویر هستند که در آن دامنه منبع (مجموعه آموزشی) و دامنه هدف (مجموعه آزمایشی) از اختلاف توزیع احتمال قابل توجهی برخوردارند. در واقع، نظر به اینکه جمع آوری داده های ورودی در شرایط مختلف (مانند وضعیت نور یا درجه حرارت)، تجهیزات مختلف با ویژگی های متغیر (مانند تعداد پورت های ورودی یا کیفیت رزولوشن) و دیدگاه های مختلف (مانند ابعاد و محیط) انجام می شود، منجر به مسئله ی تغییر دامنه می شود. انطباق دامنه نیمه نظارت شده، راه حلی پیشتاز برای مسئله ی تغییر دامنه است که در آن، دامنه منبع و بخش کوچکی از دامنه هدف دارای برچسب هستند. در این مقاله انطباق دامنه کرنلی و تطبیق توزیع متعادل (KEDA) را برای انطباق دامنه های منبع و هدف، به صورت نیمه نظارتی پیشنهاد می کنیم. KEDA توپولوژی دامنه ها را از طریق ایجاد ماتریس لاپلاسی و از نقطه نظرهای شباهت و تفاوت حفظ می کند. علاوه بر این، KEDA توزیع شرطی و حاشیه ای بین دامنه ها را تطبیق می دهد. در نهایت، مجموع این راه حل ها، تابع طبقه بندی خوبی برای برچسب زدن تصاویر بدون برچسب نتیجه می دهد. روش پیشنهادی با روش های پیشرفته انطباق دامنه بر روی دیتاست های آفیس-کلتک-10 ، اعداد ، پای و کویل مقایسه شده است که نتایج، بهبود عملکرد قابل توجهی در روش پیشنهادی ما را نشان می دهد.کلیدواژگان: کلاسه بندی تصاویر، انطباق دامنه، تطبیق هندسی، انطباق توزیع متعادل، یادگیری انتقالی، انتقال دانش

-

صفحات 61-73در این مقاله روشی برای کاهش فضای جستجو در بازشناسی زیرکلمات چاپی فارسی ارایه می شود. ابتدا 10 ویژگی ساده از زیرکلمه استخراج می شود. با استفاده از مفهوم کوانتیزاسیون و با توجه به بازه تغییرات هر ویژگی روی همه داده های آموزشی ویژگی ها کوانتیزه شده و به اعداد صحیحی تبدیل می شوند. با استفاده از هر ویژگی و فاصله آن تا ویژگی متناظر هر کدام از نمونه های آموزشی، به هر کلاس امتیازی داده می شود. با اعمال همه ویژگی ها، هر کلاس به ازای هر ویژگی یک امتیاز دارد که با ترکیب این امتیازات با اعمال جبری یک امتیاز نهایی برای هر زیرکلمه بدست می آید که با مرتب کردن آنها و انتخاب تعدادی از آنها که امتیاز بیشتری دارند، فضای جستجو محدود می شود. از اعمال جبری جمع، ضرب، بیشینه، کمینه و جمع وزن دار برای ترکیب امتیازات استفاده شده است. روش جمع وزن دار، که وزن های بهینه با الگوریتم بهینه سازی جمعیت ذرات تعیین شده اند، بهترین پاسخ را داده است.کلیدواژگان: بازشناسی زیرکلمات فارسی، بهینه سازی جمعیت ذرات، ترکیب طبقه بندها، کاهش فضای جستجو، کوانتیزاسیون ویژگی

-

صفحات 74-86در این مقاله، یک روش کارآمد برای مدیریت ازدحام و کنترل ترافیک در شبکه روی تراشه با قابلیت بازپیکربندی پیشنهاد می شود. در این روش، که DyCM نامیده می شود، اهداف بهبود پارامترهای تاخیر، مساحت، بهره وری و مصرف توان دنبال می شوند. با استفاده از روش پیشنهادی در واحد کنترل مسیریاب، چندین کانال مجازی در هر درگاه ورودی و خروجی پشتیبانی می شود که بر اساس ترافیک شبکه مورد استفاده قرار می گیرند. تخصیص پویا و غیریکنواخت کانال های مجازی و نیز مدیریت خاموش و روشن کردن کانال های مجازی، درگاه ها و مسیریاب ها، مصرف توان مسیریاب را به میزان قابل توجهی کاهش می دهد و موجب استفاده بهتر از منابع شبکه و افزایش بهره وری می شود. سرباری که روش پیشنهادی ایجاد می کند، افزایش مساحت مسیریاب می باشد که به دلیل پیچیده تر شدن واحد مدیریت مصرف توان رخ می دهد. برای کاهش سربار مساحت و همچنین افزایش سرعت مسیریاب، تعداد مراحل خط لوله در مسیریاب پیشنهادی را کاهش داده ایم. ارزیابی ها نشان می دهند که DyCM کارآیی بالاتری از لحاظ سرعت، مصرف توان و بهره وری نسبت به معماری های مشابه ارایه می دهد.کلیدواژگان: مدیریت ازدحام به صورت پویا، شبکه روی تراشه قابل باز پیکربندی، طراحی مدارهای کم مصرف، کانال های مجازی

-

صفحات 87-99

بسیاری از کلان شهرهای ایران به ویژه تهران با مشکل آلودگی هوا مواجه هستند که بخش عمده این آلودگی، ناشی از آلاینده PM2.5 می باشد لذا مدلسازی آلودگی هوا امری ضروری برای مدیریت محیط زیست می باشد. در این تحقیق از اطلاعات روزانه ماه های مختلف سال 1395 توسط حسگرهای سنجش آلودگی هوا مربوط به شرکت کنترل کیفیت شهرداری تهران و سازمان حفاظت محیط زیست برای مدلسازی آلودگی هوا استفاده شده است. ابتدا روش های مختلف درونیابی زمین آمار نظیرکریجینگ و غیرزمین آمار مانند فاصله معکوس وزندار، k نزدیکترین همسایه ،چندجمله ای محلی و سراسری جت برآورد میزان آلاینده PM2.5 در نقاطی که مستقیما میزان این آلودگی سنجش نشده استفاده شده است و نتایج با استفاده از روش ارزیابی متقاطع و شاخص خطای میانگین کمترین مربعات مقایسه شده اند. از بین روش های فوق کریجینگ بهترین نتیجه را در بر داشته است. سپس با استفاده از روش های بهینه سازی ژنتیک و ازدحام ذرات، فواصل خوشه بندی روش کریجینگ به دو صورت فواصل منظم و نامنظم بهینه سازی شده است که خطای فواصل منظم کمتر بوده است. سپس برای تست مدل پیشنهادی، این مدل برای تمامی ماه های مختلف سال پیاده سازی شده است که دقت در تمامی ماه ها به طور میانگین 64% نسبت به روش کریجینگ معمولی بهبود یافته است. در نتیجه در این تحقیق بهترین روش درونیابی برای مدلسازی آلودگی هوا ارایه شده است. از این روش می توان به عنوان روشی مکمل در مواقعی که خلاء اطلاعات منابع آلودگی هوا وجود دارد برای تخمین میزان کیفیت هوا استفاده نمود.

کلیدواژگان: درونیابی، مدلسازی میزان آلودگی هوا، PM2، 5، کریجینگ، بهینه سازی -

صفحات 100-114پیشرفت روزافزون فناوری، سیستم های مختلف از جمله سیستم آموزشی را بر آن داشته است که خود را با شرایط جدید وفق داده و از فناوری در جهت پیشبرد مقاصد خود استفاده نمایند. از این رو، آموزش الکترونیک یا همان آموزش مبتنی بر وب در سال های اخیر مورد توجه قرار گرفته است. در کنار مزایای بسیار این نوع آموزش، محدودیت هایی وجود دارد از جمله نبود زیرساخت مناسب جهت توسعه، بهره وری نامناسب منابع و هزینه مدیریت منابع سخت افزاری و نرم افزاری. مقاله حاضر با هدف پرداختن به چالش های فوق از طریق بهره مندی از مزایای رایانش ابری، ارایه شده است. برای این منظور، پس از معرفی فناوری رایانش ابری، به مزایای آن در سیستم آموزش الکترونیک و کارهای صورت گرفته خواهیم پرداخت. سپس، معماری هوشمند پیشنهادی برای یک سیستم آموزش الکترونیک مبتنی بر رایانش ابری ارایه می شود که قابلیت بهکارگیری برای دروس مختلف در هر نوع سیستم آموزشی را داراست. از نقاط قوت معماری فوق می توان به داشتن یک سطح کاربردی جامع و نیز مکانیزم ارزیابی هوشمند و بسیار منعطف اشاره نمود که نتیجه آن افزایش رضایت مندی و بهبود عملکرد کاربران است. از دیگر مزایای آن، نگرش دقیق به نقش کاربران سیستم و بخش های قابل دسترس توسط آن ها و متناسب با آن در نظر گرفتن بخش های لازم در سطح مدیریت ابر می باشد. پس از بررسی شیوه های مختلف پیاده سازی معماری پیشنهادی، به ارزیابی آن نسبت به سیستم آموزش الکترونیک مرسوم و همچنین معماری های مختلف مبتنی بر ابر پرداخته شده است. در نهایت نیز ضمن نشان دادن برتری آن، مراحل پیشنهادی جهت انتقال به معماری پیشنهادی در محیط های آموزشی و همچنین محدودیتهای آن، ارایه گردید.کلیدواژگان: آموزش الکترونیک، رایانش ابری، فناوری، سیستم، خدمت، ارائهدهنده خدمت، داده

-

صفحات 115-123

سرطان پستان شایع ترین سرطان در میان زنان است و وجود یک سیستم دقیق و مطمین برای تشخیص خوش خیم و یا بدخیم بودن توده سرطان ضروری است. امروزه با استفاده از نتایج سیتولوژی آسپیراسیون سوزنی، تکنیک های داده کاوی و یادگیری ماشین می توان شناسایی و تشخیص زود هنگام سرطان پستان را با دقت بالاتری انجام داد. در این مقاله روشی پیشنهاد شده است که شامل دو مرحله است: در مرحله اول برای حذف ویژگی های کم اهمیت تر، از رگرسیون لجستیک استفاده شده است تا ویژگی های مهم تر انتخاب شوند. در مرحله دوم، از الگوریتم طبقه بندی ماشین بردار پشتیبان (SVM) با سه هسته ی متفاوت برای تشخیص خوش خیم و بدخیم بودن نمونه ها استفاده شده است. برای ارزیابی کارایی روش پیشنهادی از دو مجموعه داده WBCD و WDBC و معیارهای دقت، ناحیه زیر نمودار ROC (AUC)، نرخ مثبت حقیقی، نرخ مثبت کاذب، صحت و معیار F بررسی شده اند. نتایج نشان می دهد که با استفاده از روش رگرسیون لجستیک می توان انتخاب ویژگی موثرتری انجام داد، به گونه ای که روش پیشنهادی از نظر دقت طبقه-بندی به دقت 69/98% می رسد.

کلیدواژگان: سرطان پستان، یادگیری ماشین، انتخاب ویژگی، رگرسیون لجستیک، ماشین بردار پشتیبان -

صفحات 124-139چکیده- آشکارسازی لبه با استفاده از روش جنگل های ساختاری با کیفیت نسبتا بالا و بهنگام انجام میشود. با این وجود، در خروجی این روش، لبه هایی با پهنای بیش از یک پیکسل و نیز لبه های غیرواقعی که به هیچ مرزی تعلق ندارند قابل مشاهده است. اعمال آستانه بر این خروجی نیز نمی تواند تمامی این معایب را رفع کند و گاهی منجر به حذف پیکسل های لبه و در نتیجه افت عملکرد این روش می شود. در این مقاله با ارایه ی روش جنگل های ساختاری توسعه یافته مبتنی بر گروه بندی و استدلال کانتور، ضمن رفع معایب لبه یاب جنگل های ساختاری اصلی و بهبود عملکرد آن، به یک آشکارساز مرز دقیق و با کیفیت بالا دست می یابیم. با استفاده از این روش و بر اساس معیار اندازه ی اف، در مجموع کارایی آشکارسازی لبه 26/2 درصد ارتقا مییابد. الگوریتم پیشنهادی با ارایه ی مرزهای دقیق با پهنای یک پیکسل می تواند به عنوان یک مرحله پیش پردازش موثر در بسیاری از عملکردهای پردازشی تصویر مورد استفاده قرار گیرد.کلیدواژگان: آشکارسازی لبه، آشکارسازی مرز، جنگل های تصمیم گیری ساختاری، گروه بندی و استد لال کانتور

-

صفحات 140-150در این مقاله یک مدل ریاضی تعمیم یافته انتشار بدافزار در شبکه های کامپیوتری مبتنی بر مدلسازی اپیدمی ویروس در پدیده های بیولوژیکی ارایه می کنیم. در این مدل، ما کامپیوترهای شبکه را به پنج گروه: جمعیت مستعد، جمعیت در معرض خطر، جمعیت آلوده، جمعیت قرنطینه و جمعیت بهبودیافته افراز می کنیم. بعلاوه براساس عملکرد عمومی آنتی بدافزارها، می توانیم تغییر در وضعیت کامپیوترها را در یک حمله بدافزاری به کمک نظریه معادلات دیفرانسیل معمولی مدل سازی می کنیم. یک دستگاه معادلات دیفرانسیل غیرخطی برای این مدل پیشنهاد می شود و سپس با استفاده از نظریه های کیفی، پایداری و ناپایداری شبکه کامپیوتری (در یک حمله بدافزاری) بررسی می شود. به علاوه نشان می دهیم در یک حمله بدافزاری تحت چه شرایطی شبکه کامپیوتری دارای عملکرد عادی است و یا احتمال اختلال در عملکرد شبکه کامپیوتری وجود دارد. همچنین به کمک شبیه سازی های عددی که مبتنی بر داده های واقعی عملکرد یک آنتی بدافزار در یک حمله چندکرمی بوده است، نتایج تحلیلی ما تصدیق می شوند.کلیدواژگان: مدل انتشار بدافزار، مدلسازی دینامیکی، شبکه های کامپیوتر، پایداری شبکه

-

صفحات 151-164یکی از مسایل مهم در سیستم های قدرت، تشخیص صحیح اغتشاشات کیفیت توان است. در این مقاله یک روش هوشمند به منظور شناسایی اغتشاشات کیفیت توان ارایه شده است. در روش پیشنهادی که بر مبنای ویژگی بردار هویت است، برای هرسیگنال اغتشاش یک بردار با طول ثابت استخراج می شود. به این صورت که در مرحله اول، تبدیل موجک به منظور استخراج ویژگی از سیگنال اغتشاش ورودی به کارگرفته شده است و سپس با استفاده از دنباله ضرایب موجک استخراج شده، بردار هویت تولید می-شود. در ادامه بعد از انجام نرمال سازی های لازم، بردار هویت نرمال شده استخراج شده توسط ماشین بردار پشتیبان طبقه بندی می-شود. به منظور ارزیابی عملکرد روش پیشنهادی دوازده نوع اغتشاش اعم از تکی و ترکیبی ایجاد و کارایی سیستم در شرایط تمیز و نویزی بررسی شده است. نویز اعمال شده به هر سیگنال نویز سفید گاوسی با مقادیر سیگنال به نویز 30، 40 و 50 دسی بل است. نتایج آزمایش ها میانگین دقت روش پیشنهادی را 2/99 درصد نشان می دهد.کلیدواژگان: طبقه بندی اغتشاشات کیفیت توان، ضرایب موجک، بردار هویت، نرمال سازی ویژگی، ماشین بردار پشتیبان

-

صفحات 165-177استفاده از معماری های ترکیبی حافظه نهان در سامانه های ذخیره سازی داده از جمله رویکردهایی است که می تواند منجر به بهبود دوام، کارایی و قابلیت اطمینان این سامانه ها شود. ازجمله چالش های معماری های ترکیبی، چگونگی مدیریت فقدان خواندن است. مدیریت مبتنی بر ماشین حالت از جمله روش های مدیریت فقدان خواندن است. با این وجود، استفاده از رویکرد ایستا در طراحی ماشین حالت منجر به کاهش قابل توجه طول عمر حافظه نهان می شود. در این مقاله یک روش درج محافظه کارانه مبتنی بر ماشین حالت (CSMI) برای درج صفحات حاصل از فقدان خواندن در دیسک حالت جامد پیشنهاد می شود. CSMI به منظور افزایش طول عمر حافظه نهان، به صورت پویا تعداد بازه های استفاده از سیاست عدم درج فقدان های خواندن در ادوات با طول عمر محدود را افزایش می دهد. به این منظور، ضریب محافظه کاری (CF) به ساختار ماشین حالت اضافه می شود تا با افزایش تعداد بازه های عدم درج در هنگام مواجهه با نرخ برخورد پایین، تعداد دفعات نوشتن بر روی دیسک حالت جامد کاهش یافته و طول عمر حافظه نهان افزایش یابد. ارزیابی های انجام شده نشان می دهد روش پیشنهادی، با هزینه قابل چشم پوشی در حوزه کارایی (به طور میانگین 0.38% نرخ برخورد پایین تر و 0.06% زمان پاسخ بیشتر)، به طور میانگین برای ضرایب محافظه کاری با مقادیر 2، 3 و 4 به ترتیب 7.4% (تا 25.48%)، 8.63% (تا 33.97%) و 8.94% (تا 33.97%) تعداد دفعات نوشتن بر روی دیسک حالت جامد را نسبت به بهترین کار پیشین کاهش می دهد.کلیدواژگان: سامانه های ذخیره سازی داده، دیسک حالت جامد، معماری ترکیبی چندسطحی، طول عمر، کارایی

-

صفحات 178-197انتقال صدا روی شبکه های بی سیم، یک فناوری پرکاربرد و مقرون به صرفه است که سرویس مکالمه ی صوتی را روی شبکه های پهنای باند، طبق استاندارد 802.11 میسر می سازد. در این سرویس، پروتکل SIP، مسیول برقراری نشست ها می باشد. تحقیقات اخیر نشان می دهد که الگوریتم کنترل تماسی که نشست های SIP را کنترل می نماید، می تواند پارامترهای کیفیت رسانه را در ارسال داده های صوتی تضمین کند.الگوریتم های متفاوتی برای تصمیم گیری پذیرش تماس در نقطه دسترسی ارایه شده اند؛ اما به دلیل تغییر در پارامترهای زیر لایه ی دسترسی و یا پیچیدگی بالا در تضمین کیفیت سرویس مناسب نیستند. بنابراین، در این مقاله، الگوریتم جدیدی ارایه می کنیم که در کارگزار SIP، درزمانی بسیار کوتاه، در موردپذیرش و یا رد تماس جدید تصمیم گیری می کند. الگوریتم پیشنهادی، شرایط پویای شبکه همچون نرخ اشغال کانال و درصد ترافیک بلادرنگ موجود در کانال را در نظر گرفته و تغییری در پارامترهای زیر لایه ی MAC ایجاد نمی کند. تست روش پیشنهادی روی بستر واقعی موید برتری آن نسبت به روش های اخیر مشابه و همچنین حالت پایه، در تضمین سطح مطلوب کیفیت سرویس در قالب پارامترهایی چون مدت زمان پاسخ به تماس ها، طول تماس ها، نرخ اتلاف و تاخیر بسته های بلادرنگ است.کلیدواژگان: تلفن اینترنتی، شبکه های بی سیم محلی، نقطه ی دسترسی، کنترل پذیرش تماس، IEEE 802، 11n

-

Pages 1-15Due to the development of the internet and the diversity of information, decision making in various fields has been faced different challenges. Recommender systems by identifying users interests, data filtering, and data management offer personalized services to users. This is beneficial for marketing and user satisfaction. Collaborative Filtering (CF) is one of the most successful methods of recommender system. CF is based on the similarity between users. We argue that similarity is a fuzzy notion and we get more realistic results in recommender systems by using fuzzy logic. Fuzzy logic is an effective way to identify ambiguities and uncertainty in measuring the similarity of items and users. In this paper, we present a new Fuzzy Similarity Measure, called FSM, for CF recommender systems which is based on popularity and significance. To evaluate the contribution of this work, we use MAE, F1, recall, and precision. Using the proposed fuzzy similarity measure, FSM, we obtain a F1 value equal to 0.6550, which outperforms the PIP and NHSM respectively by %17 and %20. Also, the MAE value based on the proposed fuzzy similarity measure is equal to 0.4604, which outperforms the NHSM by %5. We have also observed an improvement in recall and precision using the proposed similarity measure.Keywords: recommender system, collaborative filtering, similarity measure, Fuzzy set, FSM

-

Pages 16-33Hybrid systems consist of both continuous and discrete parts. These systems include several different components. A fault in one of these components can be activated and propagate to other components. Due to the advancement of technology and intelligent systems such as driverless car, health control devices and automated factories, the occurrence of a fault in one component and its propagation to other components can lead to financial and human-life losses. It is necessary to design a fault propagation model before construction of a system. With such a model, we can observe the propagation of the effects of a fault in a component to other components, before the construction of the system. It is also possible to identify critical components of the system. In this paper, a method for modeling fault propagation based on stochastic activity networks is presented. Based on this model, it is possible to identify the critical points of the system, the effect of different components on each other and the component failure behavior. The proposed model has been applied in a case study (an aircraft fuel system), and its simulation and quantitative results are presented in this paper.Keywords: Modeling, fault propagation, hybrid systems, stochastic activity networks (SANs), Quantitative Evaluation

-

Pages 34-47Nowadays, the rapid growth of the use of information technology and computer networks has increased the transfer of information in a digital form. For this reason, the protection of data has become one of the most important challenges in this field. Watermarking is introduced as one of the newest and most important techniques for data protection. Audio watermarking is considered to be the most challenging type of watermarking due to the nature of audio files. The most extraction methods used in audio watermarking algorithms, which mainly use non-intelligent techniques based on the reverse of embedding rules for extraction phase of audio watermarking, often they are not able to extract watermarking exactly and have a lot of errors in extracting. Our proposed solution to solve this problem is to use an intelligent algorithm to extract the watermark. The purpose of this article is to provide a method that covered the weakness of non-intelligent extraction methods using trained machine learning classifier and helped to improve system performance. For the embedding operation, the Lifting Wavelet Transform (LWT) has been used in the proposed method; in the extraction operation, the Support Vector Machine (SVM) classifier is also used. The trained classifier is able to detect the effects of various attacks on the audio files and consequently, intelligent and precise extraction of watermark. The results of various experiments under different conditions indicate that this intelligent method has achieved appropriate imperceptibility and high capacity along with high robustness.Keywords: Audio watermarking, Lifting wavelet transform (LWT), classifier, Machine Learning, Support vector machine (SVM)

-

Pages 48-60Transfer learning and domain adaptation are effective solutions for performance improvement of image classifiers where the source domain (training set) and target domain (test set) have substantial probability distribution differences. In fact, collecting input data in various conditions (such as lighting or temperature), different equipment with variable characteristics (such as number of input ports or resolution quality) and different views (such as dimensions or environment) results domain shift problem. Semi-supervised domain adaptation is a leading solution for domain shift problem, where the source domain and a small part of target domain are labeled. In this paper, we propose KErnelized Domain Adaptation and balanced distributions alignment (KEDA) to adapt the source and target domains in a semi-supervised manner. KEDA preserves the topology of domains via creating a Laplacian matrix and similarity and dissimilarity views. Moreover, KEDA adapts the regularized conditional and marginal distributions across domains. Ultimately, the sum of these solutions leads to a good classification function for labeling the unlabeled images. The proposed method is compared with the state-of-the-art methods of domain adaptation on Office-Caltech-10, Digits, Pie, and Coil datasets where results show considerable performance improvement of our proposed method.Keywords: Image classification, Manifold matching, Balanced distribution adaptation, Transfer learning, Knowledge transfer

-

Pages 61-73Abstract- In this paper, a method is presented for search space reduction in Farsi Printed Sub words recognition. First 10 simple features from sub word are extracted. By using the concept of quantization, These features are quantized according to the interval changes of each feature in training data, and are converted to integers. A score is given to every class, using each feature and its distance to corresponding feature of each training sample. By applying all features, each class has a score per feature. A final score is obtained, by fusion of these scores using algebra operations, for each class. Search space is reduced using sorting of final scores and selection of some sub words with more scores. For fusion of scores, sum, prod, max, min and weighted sum operations are used. The weighted sum method, which Optimized weights are obtained by particle swarm optimization (PSO), has given the best response.Keywords: Farsi Subwords Recognition, Particle Swarm Optimization (PSO), Fusion of Classifiers, Search space reduction, Feature Quantization

-

Pages 74-86In this paper, an efficient approach for dynamic congestion management and traffic control of reconfigurable network-on-chip (NoC) is proposed. In this approach that called DyCM, the objectives of improving the parameters of delay, area, throughput and power consumption are pursued. Using he proposed scheme in the router control unit, several virtual channels on each port based on the network traffic are supported. Dynamic and non-uniform allocation of virtual channels, as well as management of turning on and off virtual channels, ports and routers, considerably reduce power consumption of the routers, and also result in increasing throughput. The overhead of the proposed design is increasing the router area, due to the complexity of the power management unit. To reduce the area overhead and to increase the speed of the router, we have reduced the number of pipeline stages in the proposed router. The evaluations show that the DyCM offers higher performance in terms of speed, power consumption and network throughput than recent related architectures.Keywords: Dynamic congestion management, Reconfigurable network-on-chip, Low-power design, Virtual channels

-

Pages 87-99

air pollution modeling is essential for environmental management. we attempted to select the optimum interpolation method for modeling air pollution in Tehran using some selected methods and proposed method. For this purpose, different interpolation methods such as inverse distances interpolation, polynomials, K nearest neighbors and various existing kriging methods were employed. Finally, by evaluating all the methods, the optimum interpolation method for air pollution modeling in Tehran was proposed and implemented. Among the above-mentioned methods, Kriging has had the best results. Then, using genetic optimization and particle swarm optimization methods, the clustering intervals of the Kriging method were optimized in both regular and irregular intervals to determine the optimal number of clusters and the distance between the clusters at regular intervals in the conventional methods. A mathematical variogram was used, in the irregular interval method. the same experimental variogram employed and the aim was to minimize the error of each of these methods. Finally, the error of the regular intervals with the optimal cluster numbers and spacing was less than those of all the mentioned methods. To test the proposed model, this model has been implemented for all months of the year (March 2016 – March 2017), with an average %64 accuracy improvement compared to that of the regular kriging method. The least error in the methods for interpolation of air pollution has been at 4 (μg / m3), while an error of 1.8 (μg / m3) in this study was achieved which resulted to the %55 accuracy improvement of the interpolation of air pollution, approximately. As a result, in this research, the best interpolation method has been presented in relation to previous studies for air pollution modeling. the proposed method can be applied as a complementary method for air pollution modeling where information scarcity exists in air pollution contamination.

Keywords: Interpolation, Air pollution modeling, PM2.5, Kriging, optimization -

Pages 100-114Various systems such as an education system should adapt with the increasing development of technology and use it for pursuing their purposes. Hence, the concept of EE or web based education is considered in the recent years. Beside the various advantages of this highly useful model of education, limitations such as absence of proper infrastructure, improper resource efficiency, and hardware and software resource management cost, exist. This paper aims to tackle the mentioned challenges through benefitting from the advantages of CC. For this purpose, after introducing CC technology, its advantages in EE System (EES) and the related works are given. The proposed intelligent architecture for a cloud-based EES is presented afterwards which is applicable for various courses in different educational systems. A comprehensive application layer and an intelligent and highly flexible evaluation mechanism are some of the advantages of this architecture that result in higher user satisfaction and performance improvement. Other benefits include accurate insight to the system user roles, their accessible sections, and accordingly considering the required sections in the cloud management layer. After examining different methods of implementing the proposed architecture, it has been evaluated against customary EES and also the recently presented cloud-based architectures. Finally, aside from showing its superiority, the proposed steps towards transition to the proposed superior architecture and also its limitations are discussed.Keywords: Electronic education, cloud computing, technology, System, Service, service provider, Data

-

Pages 115-123

Breast cancer is the most common cancer among women and the existence of a precise and reliable system for the diagnosis of benign or malignant of this cancer is essential. Nowadays, using the results of needle aspiration cytology, data mining and machine learning techniques, early diagnosis of breast cancer can be done with greater accuracy. In this study, we propose a method consisting of two steps: in the first step, to eliminate the less important features, logistic regression has been used to select more important features. In the second step, the Support Vector Machine (SVM) classification algorithm has been used with three different kernel functions for the diagnosis of benign and malignant samples. To evaluate the performance of the proposed method, two data sets, WBCD and WDBC have been used with investigation of several metrics such as precision, the Area Under the ROC (AUC), true positive rate, false positive rate, accuracy and the F-measure. The results show that using the logistic regression method, it is possible to select the more efficient features, such that the proposed method reaches 98.69% in terms of classification accuracy.

Keywords: breast cancer, Machine Learning, Feature selection, logistic regression, Support Vector Machine -

Pages 124-139Abstract- Edge detection is carried out using high-quality and real-time structural forests method. Nevertheless, in the output of this method, edges with a width of more than one pixel as well as unreal edges that do not belong to any boundary can be seen. Applying thresholds to this output cannot also eliminate all of these disadvantages and sometimes leads to the removal of edge pixels resulting in a loss of performance. In this paper, by presenting the extended structural forests method based on contour grouping and reasoning, while eliminating the disadvantages of the basic structural forests edge detector and improving its performance, a precise and high-quality boundary detector is achieved. By using this method and according to the F-measure criterion, the performance of edge detection is improved 2.26% in total. The proposed algorithm can be used as an effective preprocessing stage in many image processing functions by providing accurate boundaries with a width of one pixel.Keywords: Edge detector, Boundary detector, Structural decision forests, Contour grouping, reasoning

-

Pages 140-150In this paper, we present a generalized mathematical model of propagation of malware objects in computer networks which is based on the epidemic modeling of the virus in biological phenomena. In this model, we partition the network computers into five groups; Vulnerable population, Exposed population, Infectious population, Quarantined population, Recovered population. Furthermore, we can model the changes in the status of computers at a malware attack by an ordinary differential equations theory based on the general performance of anti- malware software. A nonlinear differential equation system is proposed for this model, then stability and instability of the network (in a malware attack) are investigated by qualitative theories. In addition, we show that in which conditions the network has a normal function or a potential disruption when a malware attack occurs. Also, our theoretical results are validated by the aid of numerical simulations which are based on real data of an anti-malware software in a multi-worm attack.Keywords: Malware propagation model, Dynamical modelling, Computer network, Network stability

-

Pages 151-164Correct detection and classification of power quality disturbances is an essential issue in power systems. In this paper, an intelligent method is proposed to detect the power quality disturbances. This method is based on an identity vector framework that produces a fixed-length vector for each perturbation. In the first step of the proposed pipeline, the discrete wavelet transform is used to analyze power quality events and extract the features of each input signal, and then the identity vector is built using the approximation coefficients. After applying some normalization on the obtained identity, it is classified using a support vector machine classifier. In order to evaluate the proposed method, twelve types of disturbances have been synthesized and the efficiency of the proposed system is investigated using them. In addition, to verify the robustness of the proposed approach towards the noise, the synthesized signals are contaminated with white gaussian noise with different SNR values, 30 dB, 40 dB and 50 dB. The results of the experiments demonstrate the efficiency of the proposed method for the classification of power quality signals with an accuracy of 99.2%.Keywords: Power quality disturbances classification, Discrete Wavelet transform, Identity vector, Feature normalization, Support Vector Machine

-

Pages 165-177Hybrid cache architectures are promising solutions for designing efficient I/O caching schemes. Oneof the major challenges of hybrid caches is the management of read miss data pages. As such pages are non-critical in term of data reliability, they can be buffered in volatile memories such as DRAM as an Endurance Friendly (EF) solution. Low capacity of DRAM, however, provides small hit ratio for these pages. A state-of-the-art solution has proposed a State-Machine Based Insertion (SMBI) scheme in order to improve cache performance by inserting read miss data pages in a Solid-State Drive (SSD), based on a static time periods. Nevertheless, the static approach of SMBI leads to considerable cache lifetime degradation compared to EF policy. In this paper, we propose Conservative State-Machine based Insertion (CSMI) scheme to improve I/O cache lifetime. CSMI dynamically adjusts the time that state-machine exploits EF approach based on workload behavior. To this end, CSMI employs a Conservative Factor (CF), which multiplies the number of periods that EF policy is exploited in case of low hit ratio. Our evaluations show that CSMI reduces the number of SSD writes up to 33.97%, compared to state-of-the art solution with negligible performance overhead (average of 0.06%).Keywords: Data Storage System, Solid-State Drive, Hybrid Multi-Level Cache, Lifetime

-

Pages 178-197Transmitting voice over wireless LAN is a useful cost-effective technique that provides vocal conversation service in broadband wireless networks according to the 802.11 standards. In this service, SIP is responsible to provide sessions. Recent researches show that a call admission control algorithm that controls SIP sessions can guarantee the quality of service parameters in transmitting vocal data. State- of-the-art algorithms, deciding at wireless access-points and altering MAC sub-layer parameters, have high complexity and are not efficient in providing quality of service. Therefore, in this paper, we present a new algorithm that decides on accepting or rejecting new calls in a considerably small time. The Proposed algorithm considers dynamic conditions of the network including channel busy rate and the ratio of real-time traffic of channel and makes no change in MAC sub-layer parameters. Testing the proposed method on a real substrate proves its superiority as compared to the best of recent methods in providing requested level of quality of service in terms of call response time, the average duration of calls, packet loss ratio and the delay of real-time traffic.Keywords: - SIP, VOIP, WLAN, Access Point, Call Admission Control, IEEE 802.11n