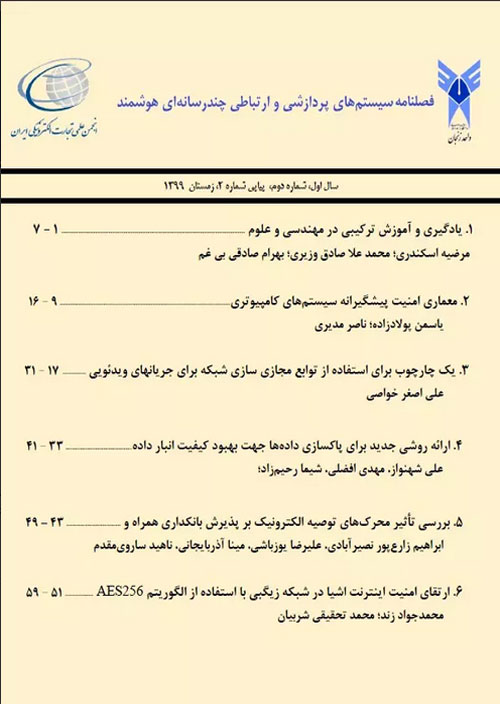

فهرست مطالب

نشریه سیستم های پردازشی و ارتباطی چند رسانه ای هوشمند

پیاپی 2 (زمستان 1399)

- تاریخ انتشار: 1399/12/01

- تعداد عناوین: 6

-

صفحات 1-7در این پژوهش، رویکردی برای کسب دانش بنیادی و توسعه تفکر متناسب با صلاحیت های مورد نیاز قرن 21 برای پردازش، تحلیل و ایجاد دانش ارایه می شود. به علاوه، با توجه به چالش های به وجود آمده در همه گیری کوید 19، ضرورت توسعه شیوه های نوین آموزشی مبتنی بر شایستگی به خوبی احساس می شود. روش هایی برای طراحی یک مسیر آموزشی باهدف کاهش ماندگاری تحصیلی توام با حفظ کیفیت و کسب دانش. همچنین یکی از چالش های آموزش عالی، ترس دانشجویان از عدم موفقیت در آزمون است که تاثیرات منفی بر زندگی علمی و اجتماعی فرد می گذارد . لذا، یافتن شیوه های ارزیابی مناسب نیز از الزامات اصلاح در آموزش عالی است. با شناخت این چالش ها و فرصت های آموزش عالی، یک برنامه ترکیبی از روش های سنتی حضوری و شیوه های مدرن مجازی با استفاده از ابزارهای دیجیتال ارایه می شود، تحت عنوان آموزش و یادگیری ترکیبی: HEAL، که به اصلاح شیوه های ارزیابی نیز می پردازد.کلیدواژگان: آموزش عالی، یادگیری مبتنی بر مهارت، یادگیری مسئله محور، آموزش مجازی

-

صفحات 9-16مقابله با تهدیدات سایبری به معنی حفاظت از مالکیت مادی و معنوی اطلاعات در تمامی حوزه ها و جلوگیری از سوء استفاده است. بنابراین حفاظت از اطلاعات در برابر این تهدیدات، بدون آنکه اختلالی در رشد و توسعه ایجاد شود، یک مسیله مهم است. در حال حاضر این موضوع تبدیل به یک مسیله مهم شده، طوری که امروزه مقابله با تهدیدات سایبری جدی ترین چالش برای دولت ها محسوب می شود. این حوزه رویکردهای متعددی برای تامین امنیت سایبری دارد. یکی از این رویکردها دفاع پیشگیرانه است که سبب حفاظت از اطلاعات سازمان می شود. این مقاله مجموعه ای از معماری های مرجع و الگوی های پرکاربرد در امنیت سایبری را بررسی و بر اساس بهترین فعالیت های هر مدل، الگویی نوین ارایه می کند. چهارچوب ها و استانداردهای ارزیابی شده شامل چهارچوب NIST، استانداردISO 27000 و CERT هستند. مدل پیشگیری یک روش مداخله ای برای احتمال به موقع اتفاق افتادن ریسک های شناخته شده است. مدل پیشنهادی شامل معماری در چهار سطح، فازهای پیاده سازی و اجرای مدل است، در معماری پیشنهادی سرویس ها، لایه ها و برنامه ها تشریح شده و در متدلوژی پیشنهادی فازها و فرایند اجرای عملیات مطرح گردیده است.کلیدواژگان: پدافند سایبری، پیشگیرانه، امنیت، الگو، ساختارسازی

-

صفحات 17-32در این تحقیق، روشی برای پخش ویدیو های آنلاین با استفاده از sdn/nfv که بتواند به در کاهش تاخیر و از دست رفتن بسته ها و کاهش هزینه ها کمک کند، بررسی شده است. نرم افزاری بودن روش و وابستگی کم به سخت افزار باعث کاهش هزینه های capex و opex میشود. شبکه های نرم افزار محور و مجازی سازی توابع شبکه در مهندسی فناوری اطلاعات به عنوان روشی جدید برای طراحی، استقرار و مدیریت خدمات شبکه معرفی شده اند. این مقاله معماری و نمونه اولیه مربوط به یک سرویس پخش ویدیویی متناسب با شبکه های فعال شده با SDN/NVF را ارایه می دهد و این امکان را فراهم می کند که توابع شبکه و برنامه های کاربردی، ساده سازی شده و هزینه های مدیریت کاهش یابد. راه حل پیشنهادی، ارایه دهندگان محتوای کوچک، متوسط و غیرمعمول را قادر می سازد بدون نیاز به اتخاذ یک زیرساخت تحویل داده ویژه و گران قیمت، رویدادهایی را با تعداد محدودی از کاربران علاقه مند به اشتراک بگذارند.کلیدواژگان: شبکه های نرم افزار محور، توابع مجازی شبکه، کلودسیم، شبیه سازی مجازی، جریانهای ویدئویی، زنجیره عملکرد سرویس، تابع شبکه مجازی سازی شده

-

صفحات 33-41مهمترین مسیله در مدیریت داده ها، موضوع کیفیت داده است. کیفیت داده می تواند پاکسازی داده ها را قبل از بارگذاری به انبار داده ها تضمین کند. پاکسازی داده فعالیتی است شامل فرآیند تشخیص و اصلاح اشتباهات و تناقضات در انبار داده ها. به دلیل وجود اطلاعات زیاد در بانک های اطلاعاتی مشکلات و تناقضات فراوانی درآن ها به وجود آمده است. هدف اصلی ما ارایه روشی برای رفع تناقضات موجود در بانک های اطلاعاتی برای پاکسازی داده های آلوده می باشد. با هدف بهبود کیفیت انبار داده برای تصمیم گیری های صحیح، روش جدیدی ارایه شده است و برای آزمایش روش پیشنهادی، از بانک اطلاعاتی شناسنامه سلامت دانشجویان دانشگاه علوم پزشکی زنجان ورودی سال های 92 و 93، شامل 845 نفر که در حال حاضر همه آن ها فارغ التحصیل شده اند به عنوان داده های مورد بررسی استفاده شده است. برنامه پیشنهادی با زبان برنامه نویسی سی شارپ پیاده سازی و اجرا شده است. برنامه یا اپلیکیشن ما در چهار لایه و به صورت ویندوز اپلیکیشن نوشته شده است. از طریق اجرای روش پیشنهادی توانستیم با بررسی کدملی دانشجویان، داده های آلوده در این مشخصه را تشخیص داده و سپس فرآیند اصلاح داده را روی آن ها اعمال نماییم. براساس نتایج به دست آمده، میزان داده آلوده در انبار داده تولید شده از 25.79 درصد به 4.97 درصد کاهش یافت.کلیدواژگان: مدیریت داده، انباره داده، داده کاوی، داده های آلوده، پاک سازی داده ها

-

صفحات 43-49در این پژوهش به بررسی تاثیر محرک های توصیه الکترونیک (کیفیت استدلال، ارزش، سازگاری و حجم) بر پذیرش بانکداری همراه و اعتماد اولیه در میان مشتریان بانک پارسیان شعب شهر تهران پرداخته شد. پژوهش حاضر با روش همبستگی بر اساس مشاهده های پس رویدادی و با تحلیل رگرسیون از نوع معادلات ساختاری اقدام به پیش بینی متغیر وابسته از طریق مجموعه ای از متغیرهای مستقل و میانجی نموده است. جامعه آماری پژوهش شامل مشتریان بانک پارسیان است. برای گردآوری داده ها، پرسشنامه ای طراحی در میان مشتریان بانک مذکور توزیع شد و روش نمونه گیری، اتفاقی از نوع خوشه ای ساده بوده است و تعداد نمونه506 نفر بوده است. نرم افزار مورد استفاده در این پژوهش لیزرل بود. نتایج نشان می دهد پذیرش بانکداری همراه بانک پارسیان از طریق تقویت کیفیت استدلال محرک های توصیه الکترونیک، ارزش، سازگاری و درگیری مشتریان افزایش می یابد ولی حجم نظرات بر پذیرش بانکداری همراه تاثیر ندارد. همچنین اعتماد اولیه مشتریان بانک پارسیان از طریق تقویت درگیری مشتریان، کیفیت استدلال محرک های توصیه الکترونیک، ارزش، سازگاری و حجم نظرات افزایش می یابد. کیفیت استدلال محرک های توصیه الکترونیک، اعتماد اولیه، ارزش، حجم نظرات و سازگاری نیز از طریق تقویت درگیری مشتریان افزایش می یابد.کلیدواژگان: پذیرش بانکداری همراه، محرک های توصیه الکترونیک، اعتماد اولیه، کیفیت استدلال

-

صفحات 51-59اینترنت اشیا مفهومی جدید در صنعت فناوری اطلاعات است که آینده ای جدید از اینترنت را با تلفیق نمودن کاربران، سیستم های محاسباتی و تمام اشیا روزمره فراهم می آورد. مسیله این است که توسعه واقعی این سرویس ها به سطوح ارتقاء یافته امنیت و حفظ محرمانگی نیاز دارد. برای اطمینان از محرمانه بودن اطلاعات حین انتقال داده ها، عمومی ترین روش رمزنگاری داده ها است . در این مقاله ابتدا چالش های پیش روی در امنیت اینترنت اشیا ، شامل حجم انبوه اطلاعات و ارتباطات میان سخت افزار سیستم ها، بررسی شده و چالش امنیتی مورد هدف قرار گرفته است . سپس ضمن بررسی و تشریح روش رمزنگاری متداول AES128 که در پروتکل های اینترنت اشیا از آن استفاده می شود، فرایند ارتقای این روش به بالاترین سطح امنیتی این الگوریتم یعنی AES256 و پیاده سازی و شبیه سازی عملکرد آن بر روی بسته اطلاعاتی انجام شده و نتایج حاصل از این ارتقاء و خروجی های مورد نظر جهت تحلیل و مقایسه روش پیشنهادی نیز با استفاده از نرم افزار متلب تولید و بیان می گردد .کلیدواژگان: اینترنت اشیا، امنیت، رمزنگاری، محرمانگی

-

Pages 1-7This research proposes an approach to heal the gap between classical acquisition of relevant fundamental knowledge and development of higher order thinking and 21st century competencies to process, analyze, and create knowledge. It builds upon the existing knowledge-based on student engagement pedagogies in higher education combined with the challenges and opportunities provided by the Covid-19 pandemic. It proposes an approach to heal the wounds of one-size fits all learning pedagogies and an educational pathway to enhance relevancy, diversity of student body, and graduation rate while maintaining quality of acquiring classical factual knowledge. Moreover, there is test anxiety and fear of failure that has severe adverse academic and social impact, especially with first generation college students. To this end, there is the ever-growing awareness in academia that traditional exams and grading practices are barriers to meaningful student learning. Hybrid education and learning (HEAL) uses grading to help put students at the center of their learning and lift them up to succeed. Recognizing these chronic higher education challenges and opportunities, a hybrid effective and economical plan for truly student-centered university is presented - Hybrid Education and Learning: HEAL.Keywords: Higher Education, Competency based learning, Problem Based Learning, Virtual Learning

-

Pages 9-16Dealing with cyber threats threats means protecting the material and intellectual property of information in all domains and prevention of abuse. Therefore, protecting information from such threats is an important issue without disturbances in development and development. this issue has now become an important issue, as it is now the most serious challenge for governments to deal with cyber - threats. this area has many approaches to provide cyber - security, one of these approaches is the preventative defense that protects the organization's information.This paper reviews a series of reference architectures and model in cyber - security and provides a new model based on the best practices of each model. The frames and the assessed standards include the NIST framework, the ISO 27,000 and CERT standard. Prevention model is an intervention method for the likelihood that the risks have taken place. The proposed model consists of four levels, implementation phases, implementation phases, described in proposed architecture, layers, and programs, and has been proposed in the proposed phases of phases and operations. In the end, based on the need for a preventive model that is never presented And only NIST processes explained.Keywords: Cyber defense, preventive, Security, Organization

-

Pages 17-32This paper investigates a way to stream online videos using sdn / nfv that can help to reduce latency and packet loss and cost. This method reduces Capex and Opex costs due to its software and low hardware dependency. Software-centric networks and virtualization of network functions have been introduced in the computer networks arena as a new way to design, deploy and manage network services. Those can provide more flexible and more flexible and adaptable to the consumer and provider according to the needs of end users and service providers to consolidate and deliver network components using standard IT virtualization technologies. This paper presents the architecture and prototype of a video streaming service compatible with SDN / NVF-enabled networks, allowing simplified networking and applications and reduced management costs. . In such a way, the proposed solution enables small / medium and unusual content providers to share events with a limited number of interested users without having to adopt a special and expensive delivery infrastructure. The execution method is as follows: first we introduce the desired structure to the emulator through java programming and then we determine the simulation conditions. This software performs the simulation and creates the necessary outputs for us and then compares the results with other methods and the result shows an increase in efficiency compared to other methods.Keywords: Software-Defined Networking (SDN), virtual network functions, CloudSim, virtual simulation, video streams, service performance chain, virtualized network function.Keywords: Software-defined networking, Virtual Network Functions, CloudSim, Video Streams, Service Performance Chain

-

Pages 33-41Data management provides a tool that the organization information needs is answered based on that properly. The most important issue in business intelligence is data quality. Data quality can guarantee data cleaning before uploading it to the data warehouse. Data cleaning is a procedure which includes the process of errors detection and correction and inconsistencies in the data warehouse. Because of the huge number of data in databases many problems and contradictions have been emerged. The main goal of this study is to remove inconsistencies in the databases in order to clean up the dirty data. A new approach with the purpose of improving the quality of data warehouse for correct decisions is provided. For testing the proposed approach, data collection of student health certificate were used. Through the implementation of this approach we have been able to detect dirty data and then with using students national code, the correction process were applied to them. Based on the achieved results, the amount of dirty data decreased from 25.79 percent to 4.97.Keywords: Data Preparation, Data warehouse, Data Quality, data cleaning, Data management

-

Pages 43-49In this study, the effect of electronic advisory stimulus (quality of reasoning, value, consistency and volume) on the acceptance of mobile banking and initial trusts among Parsian banks in Tehran was investigated. The present study uses correlation method based on post-event observations and regression analysis of a kind of structural equations to predict the relationship through a set of independent and mediated changes. The statistical population of the study includes Parsian Bank customers. To collect data, a questionnaire was designed among private banks and the sampling method was a simple cluster random sampling and the number of samples was 506. The software used in this study was a laser. The results show that Parsian Bank's mobile banking acceptance increases value, compatibility and engagement by strengthening the quality of argumentation of electronic recommendation stimuli, but the volume of comments does not affect mobile banking acceptance. Also, Parsian Bank's trust increases through increasing consumption, quality of argumentation of electronic recommendation stimuli, value, compatibility and volume of comments. The quality of the rules of e-recommendation stimuli, initial trust, value, volume of feedback and compatibility also increase through consumptionIn this study, the effect of electronic advisory stimulus (quality of reasoning, value, consistency and volume) on the acceptance of mobile banking and initial trusts among Parsian banks in Tehran was investigated. The present study uses correlation method based on post-event observations and regression analysis of a kind of structural equations to predict the relationship through a set of independent and mediated changes. The statistical population of the study includes Parsian Bank customers. To collect data, a questionnaire was designed among private banks and the sampling method was a simple cluster random sampling and the number of samples was 506. The software used in this study was a laser. The results show that Parsian Bank's mobile banking acceptance increases value, compatibility and engagement by strengthening the quality of argumentation of electronic recommendation stimuli, but the volume of comments does not affect mobile banking acceptance. Also, Parsian Bank's trust increases through increasing consumption, quality of argumentation of electronic recommendation stimuli, value, compatibility and volume of comments. The quality of the rules of e-recommendation stimuli, initial trust, value, volume of feedback and compatibility also increase through consumptionKeywords: mobile banking acceptance, e-recommendation incentives, initial trust, reasoning quality

-

Pages 51-59The Internet of Things(IoT) is a new concept on the IT industry that develops a new future of internet through combining users ,computational systems and all daily things. The problem is that the actual development of these services requires enhanced levels of security and confidentiality. The data encryption is most common method to ensure the confidentiality of information during data transmission. In this article first the challenges facing IoT security, including the vast amount of information and communication between systems hardware, along with security challenge are addressed. Then reviewing and explaining the common AES128 encryption method used in IoT protocols the present dissertation performs the process of upgrading the method to the highest level of security of this algorithm, i.e. AES256, along with implementing and simulating its performance on a data packet. The results of this upgrade and production of the desired outputs were used to analysis and compare the proposed method by using MATLAB software.Keywords: IoT, Security, Encryption, Confidentiality